Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont partagé plus de détails sur une faille de sécurité désormais corrigée dans Azure Service Fabric Explorer (SFX) qui pourrait potentiellement permettre à un attaquant d’obtenir des privilèges d’administrateur sur le cluster.

La vulnérabilité, suivie comme CVE-2022-35829porte un indice de gravité CVSS de 6,2 et a été traité par Microsoft dans le cadre de ses mises à jour Patch Tuesday la semaine dernière.

Orca Security, qui découvert et signalé la faille au géant de la technologie le 11 août 2022, surnommée la vulnérabilité FabriXss (prononcez « tissus »). Cela a un impact sur Azure Fabric Explorer version 8.1.316 et antérieure.

SFX est décrit par Microsoft comme un outil open source pour inspecter et gérer Structure de services Azure clusters, une plate-forme de systèmes distribués utilisée pour créer et déployer des applications cloud basées sur des microservices.

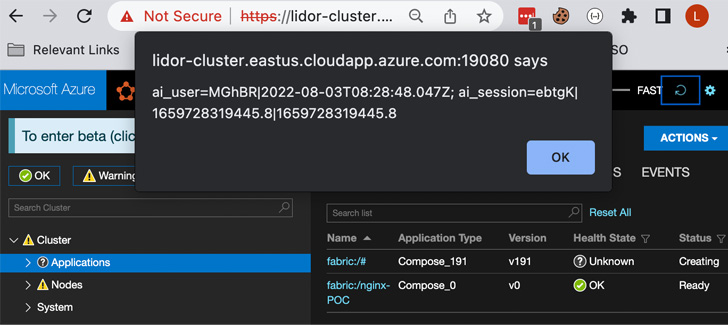

La vulnérabilité est enracinée dans le fait qu’un utilisateur avec autorisations pour « Créer une application de composition » via le client SFX peut tirer parti des privilèges pour créer une application malveillante et abuser d’un script intersite stocké (XSS) faille dans le champ « Application name » pour glisser la charge utile.

Armé de cet exploit, un adversaire peut envoyer l’entrée spécialement conçue lors de l’étape de création de l’application, conduisant éventuellement à son exécution.

« Cela inclut l’exécution d’une réinitialisation du nœud de cluster, qui efface tous les paramètres personnalisés tels que les mots de passe et les configurations de sécurité, permettant à un attaquant de créer de nouveaux mots de passe et d’obtenir une pleine Autorisations d’administrateur« , ont déclaré Lidor Ben Shitrit et Roee Sagi, chercheurs d’Orca Security.

Poster un commentaire