Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs ont découvert un moyen potentiel de profiler et de suivre les utilisateurs en ligne en utilisant une approche novatrice qui combine les identifiants des dispositifs avec leurs informations biométriques.

Les détails proviennent d’une nouvelle recherche publiée intitulé « Nulle part où se cacher » : Cross-modal Identity Leakage between Biometrics and Devices » par un groupe d’universitaires de l’Université de Liverpool, de l’Université de New York, de l’Université chinoise de Hong Kong et de l’Université de Buffalo SUNY.

« Les études antérieures sur le vol d’identité ne prennent en compte que l’objectif d’attaque pour un seul type d’identité, que ce soit pour les dispositifs d’identification ou la biométrie », a déclaré Chris Xiaoxuan Lu, professeur assistant à l’Université de Liverpool, dans un entretien par courrier électronique à The Hacker News. « La partie manquante, cependant, est d’explorer la faisabilité de compromettre les deux types d’identités simultanément et de comprendre profondément leur corrélation dans des environnements IoT multimodaux ».

Les chercheurs ont présenté les résultats lors de la conférence Web 2020 qui s’est tenue à Taipei la semaine dernière. Le prototype et le code associé peuvent être consultés ici.

Un attentat à la fuite de données

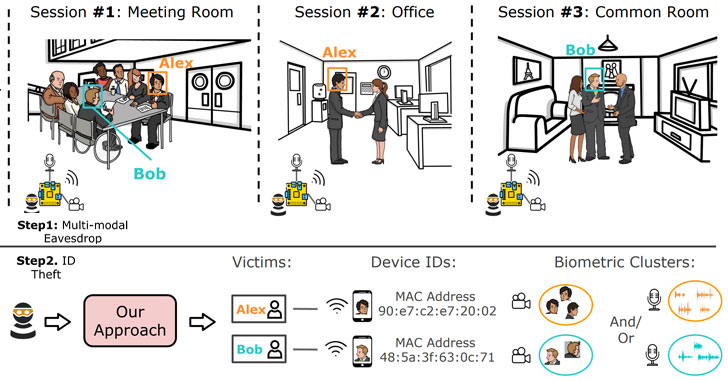

Le mécanisme de fuite d’identité repose sur l’idée d’une écoute clandestine des individus dans les espaces cyberphysiques sur de longues périodes.

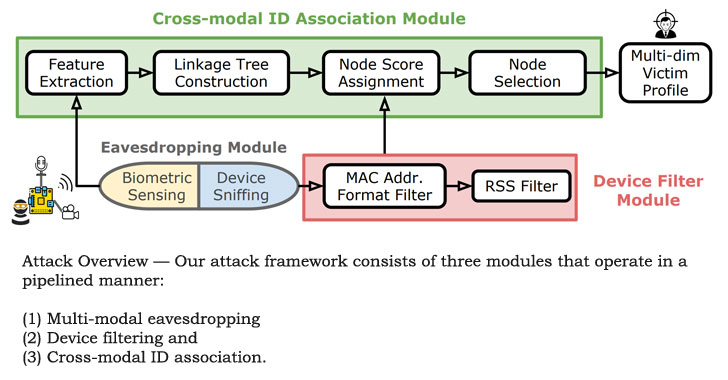

En bref, l’idée est qu’un mauvais acteur peut exploiter l’unicité des informations biométriques des individus (visages, voix, etc.) et du Wi-Fi Adresses MAC de smartphones et de dispositifs IoT pour identifier automatiquement les personnes en établissant une corrélation spatio-temporelle entre les deux séries d’observations.

« L’agresseur peut être soit un initié, comme un collègue de travail qui partage le même bureau que la victime, soit un étranger qui utilise son ordinateur portable pour écouter des victimes au hasard dans un café », a déclaré Xiaoxuan Lu. « Il n’est donc pas difficile de lancer une telle attaque, étant donné que les dispositifs IdO multimodaux sont très petits et peuvent être bien déguisés, comme une caméra espion avec une fonction de reniflage Wi-Fi. Dans l’ensemble, il y a peu d’efforts de configuration du côté de l’attaquant ».

Pour monter l’attaque, les chercheurs ont assemblé un prototype d’écoute construit sur un Raspberry Pi qui comprenait un enregistreur audio, un appareil photo de 8MP et un renifleur Wi-Fi capable de capturer les identifiants des appareils.

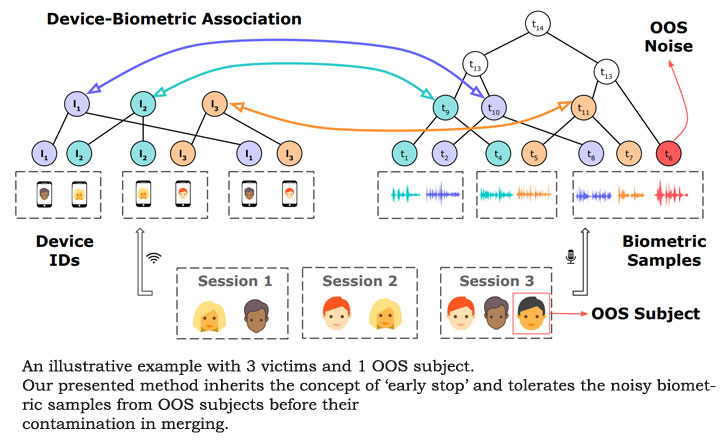

Les données collectées de cette manière ont non seulement permis de vérifier qu’il existe une similitude de fréquentation entre les données biométriques physiques d’une personne et son appareil personnel, mais elles sont également suffisamment uniques pour isoler un individu spécifique parmi plusieurs personnes situées dans le même espace.

La précision de l’attaque peut toutefois diminuer si une victime est cachée dans une foule et partage le même schéma de participation à une séance ou un schéma très similaire avec un autre sujet dans le même espace – ce qui est difficile à réaliser et peu pratique, selon les chercheurs.

Techniques d’atténuation possibles

Mais avec des milliards d’appareils IdO connectés à Internet, les chercheurs affirment que l’effet combiné d’une telle fuite de données est une menace réelle, l’adversaire étant capable de désanonymiser plus de 70 % des identifiants des appareils.

L’obscurcissement des communications sans fil et la recherche de microphones ou de caméras cachés pourraient contribuer à atténuer l’attaque intermodale, bien qu’ils avertissent qu’il n’existe pas encore de bonne contre-mesure.

« Évitez de connecter le Wi-Fi aux réseaux sans fil publics, car cela laisse votre adresse MAC Wi-Fi sous-jacente exposée », a déclaré Xiaoxuan Lu.

« Ne permettez pas aux dispositifs IoT multimodaux (tels que les sonnettes de porte intelligentes ou les assistants vocaux) de vous surveiller 24 heures sur 24, 7 jours sur 7, car ils renvoient des données à des tiers sans aucune transparence pour vous, et ils peuvent être facilement piratés et peuvent compromettre votre identité dans de multiples dimensions ».

Poster un commentaire