Certains articles de veille peuvent faire l'objet de traduction automatique.

Les logiciels malveillants issus de l’ingénierie sociale constituent toujours une menace importante, mais de nouvelles recherches montrent comment les cybercriminels profitent de ces stratagèmes pour blanchir des centaines de milliers de dollars provenant de cartes de crédit volées à des victimes peu méfiantes.

La société de cybersécurité Check Point Research, dans une rapport partagé avec The Hacker news, a mis au jour la piste numérique d’un cybercriminel nigérian, qui se faisait appeler « Dton » et ciblait des centaines de milliers de personnes sous le nom de « Bill Henry » en leur envoyant des courriels malveillants contenant des logiciels malveillants personnalisés.

La société a déclaré qu’elle avait divulgué les résultats aux autorités policières nigérianes et internationales concernées pour qu’elles prennent les mesures nécessaires.

Un système criminel en plusieurs étapes

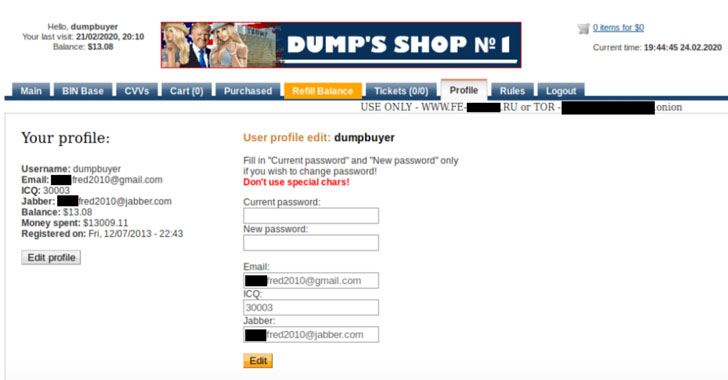

L’opération a commencé par l’achat par Dton de données de cartes de crédit volées auprès de Ferrum Shop, une place de marché en ligne qui vend plus de 2,5 millions d’identifiants de cartes de crédit volées, puis par la facturation de 550 dollars à chacun d’entre eux pour réaliser frauduleusement plus de 100 000 dollars de transactions illicites.

» Au cours des années 2013-2020, le compte sur lequel il se connecte régulièrement a été utilisé pour acheter pour plus de 13 000 dollars d’informations d’identification de cartes de crédit volées « , note Check Point.

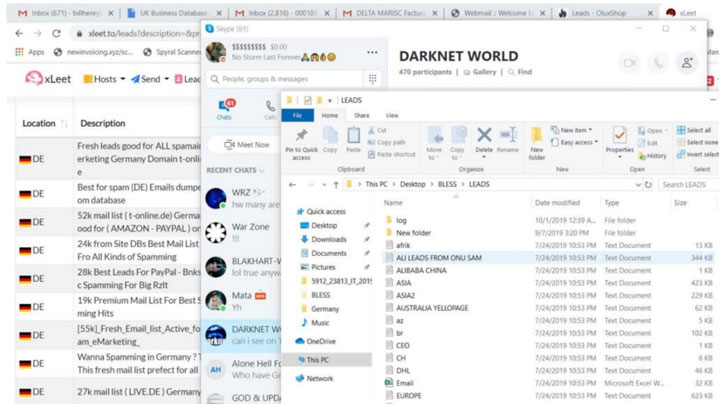

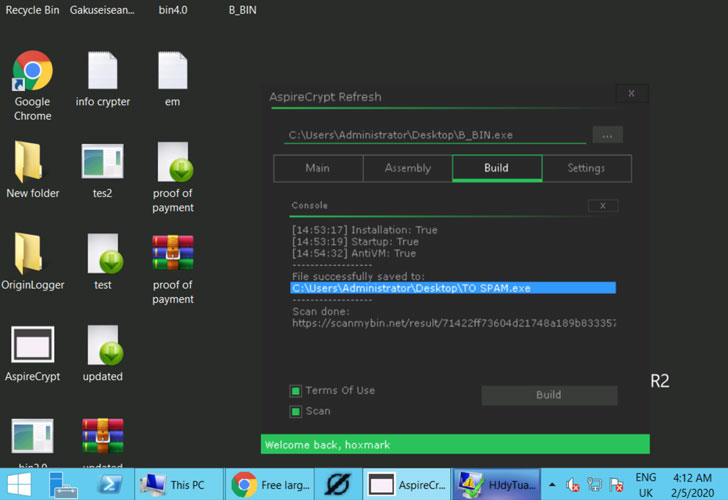

Par la suite, les chercheurs ont constaté que les cybercrimes monétisés par Dton ne dépendaient plus de l’achat de cartes de crédit volées. Au lieu de cela, il a commencé à collecter lui-même ces données, pour lesquelles il a acheté des listes d’emails en vrac de nouvelles victimes et des outils malveillants, y compris des enregistreurs de frappe (AspireLogger) et des outils d’administration à distance (RAT) comme Nanocore et AZORultune famille de logiciels espions qui volent des informations et sont utilisés pour télécharger d’autres logiciels malveillants.

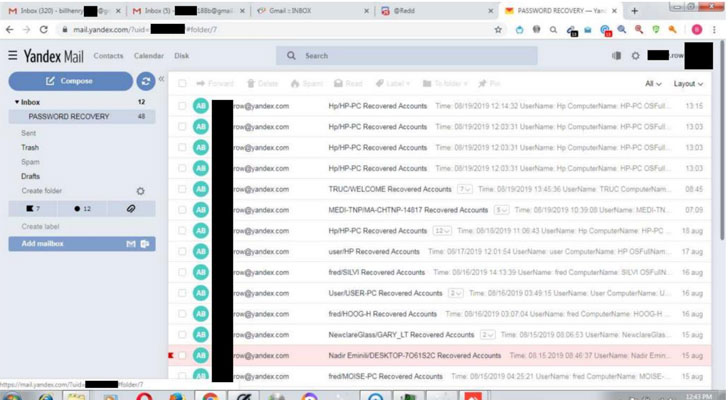

À l’étape suivante, Dton orchestre une opération de spamming RAT, dans laquelle le malware personnalisé est déguisé en pièces jointes inoffensives et envoyé à chacune des adresses électroniques, récoltant ainsi les informations d’identification des utilisateurs à l’insu des destinataires.

« Actif depuis plus de sept ans, Dton orchestre son opération depuis Benin City, une ville du sud du Nigeria comptant plus de 1,5 million d’habitants », ont déclaré les chercheurs à The Hacker News.

« Mais la plupart de son attention a été consacrée à l’achat d’outils malveillants du métier : Packers et cryptographes, infostealers et keyloggers, exploits et VM à distance. »

« Dton déguise maintenant ses logiciels malveillants personnalisés en pièces jointes d’emails ordinaires, les envoie à chacune des adresses électroniques de ses listes et récolte les informations d’identification des utilisateurs sans que les propriétaires des emails ne le sachent jamais. »

Les RAT contiennent des informations d’identification codées en dur pour une seule messagerie Yandex à laquelle sont envoyées toutes les données volées des victimes.

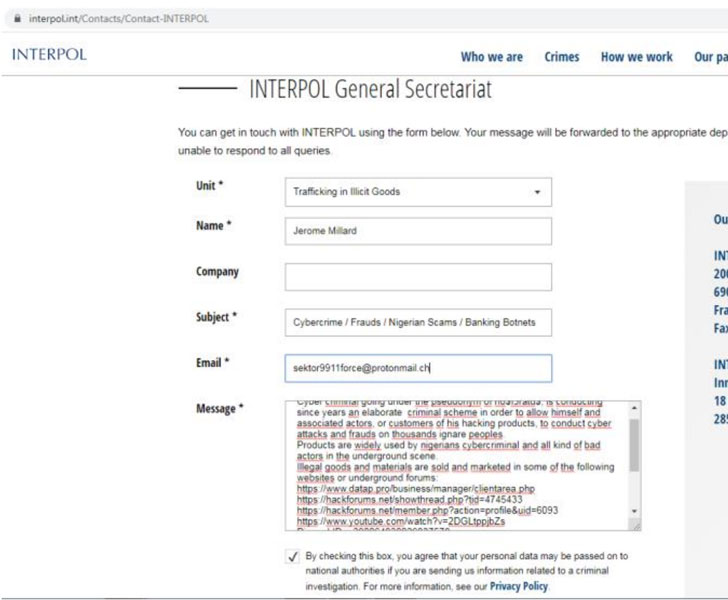

Mais les chercheurs de Check Point ont trouvé une astuce dans le modus operandi du criminel : « Lorsque les affaires avec quelqu’un se passent bien, Dton l’infecte avec un RAT au cas où il s’avérerait utile par la suite ; lorsque les affaires avec quelqu’un se passent moins bien, Dton résout le conflit en le dénonçant à Interpol ».

Protégez-vous des attaques de phishing

Il n’est pas surprenant que des acteurs malveillants trouvent continuellement de nouveaux moyens de tromper les consommateurs en leur donnant un accès à distance à leurs ordinateurs pour voler des informations. En combinant des techniques d’ingénierie sociale sophistiquées avec des informations déjà disponibles sur la cible à partir d’autres sources, ces attaques se sont avérées être un vecteur facile pour contourner les barrières de sécurité.

La sophistication croissante des escroqueries par ingénierie sociale souligne la nécessité de se préparer et de s’entraîner. une bonne hygiène de sécurité. Il est essentiel de sécuriser les comptes avec une authentification à deux facteurs et d’être vigilant lorsqu’il s’agit d’ouvrir des courriels et des pièces jointes provenant d’expéditeurs inconnus.

Poster un commentaire