Certains articles de veille peuvent faire l'objet de traduction automatique.

Une attaque généralisée de la chaîne d’approvisionnement logicielle a ciblé le gestionnaire de packages NPM au moins depuis décembre 2021 avec des modules malveillants conçus pour voler les données saisies dans les formulaires par les utilisateurs sur les sites Web qui les incluent.

L’attaque coordonnée, baptisée IconBurst par ReversingLabs, implique pas moins de deux douzaines de packages NPM qui incluent du JavaScript obscurci, qui est livré avec un code malveillant pour récolter des données sensibles à partir de formulaires intégrés d’applications mobiles et de sites Web en aval.

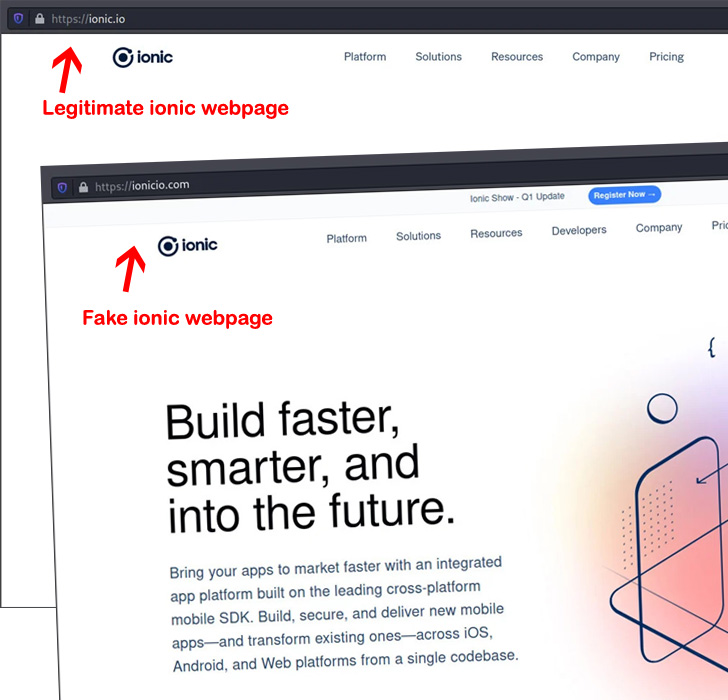

« Ces attaques clairement malveillantes reposaient sur le typo-squatting, une technique dans laquelle les attaquants proposent des packages via des référentiels publics avec des noms similaires – ou des fautes d’orthographe courantes de – packages légitimes », a déclaré Karlo Zanki, chercheur en sécurité. a dit dans un rapport de mardi. « Les attaquants se sont fait passer pour des modules NPM à fort trafic comme les parapluies et les packages publiés par ionic.io. »

Les packages en question, dont la plupart ont été publiés au cours des derniers mois, ont été collectivement téléchargés plus de 27 000 fois à ce jour. Pire encore, la majorité des modules continuent d’être disponibles en téléchargement à partir du référentiel.

Certains des modules malveillants les plus téléchargés sont répertoriés ci-dessous –

- paquet d’icônes (17 774)

- ionique (3 724)

- bibliothèques ajax (2 440)

- icône de pied de page (1 903)

- parapluies (686)

- bibliothèque ajax (530)

- pack-icones (468)

- paquet d’icônes (380)

- ensemble de racleurs (185), et

- icones-paquets (170)

Dans un cas observé par ReversingLabs, les données exfiltrées par icon-package ont été acheminées vers un domaine nommé ionicio[.]com, une page sosie conçue pour ressembler à l’ionique légitime[.]site io.

Les auteurs de logiciels malveillants à l’origine de la campagne ont encore modifié leurs tactiques ces derniers mois pour collecter des informations à partir de chaque élément de formulaire sur la page Web, ce qui indique une approche agressive de la collecte de données.

« La nature décentralisée et modulaire du développement d’applications signifie que les applications et les services ne sont aussi solides que leur composant le moins sécurisé », a noté Zanki. « Le succès de cette attaque […] souligne la nature en roue libre du développement d’applications et les faibles barrières empêchant le code malveillant ou même vulnérable d’entrer dans les applications et les environnements informatiques sensibles. »

Poster un commentaire