Certains articles de veille peuvent faire l'objet de traduction automatique.

Une nouvelle étude menée par des universitaires de l’ETH Zurich a identifié un certain nombre de problèmes de sécurité critiques dans le service de stockage en nuage MEGA qui pourraient être exploités pour briser la confidentialité et l’intégrité des données des utilisateurs.

Dans un article intitulé « MEGA : le cryptage malléable tourne mal« , les chercheurs soulignent que le système de MEGA ne protège pas ses utilisateurs contre un serveur malveillant, permettant ainsi à un acteur malveillant de compromettre pleinement la confidentialité des fichiers téléchargés.

« De plus, l’intégrité des données des utilisateurs est endommagée dans la mesure où un attaquant peut insérer des fichiers malveillants de son choix qui passent tous les contrôles d’authenticité du client », ont déclaré Matilda Backendal, Miro Haller et Kenneth G. Paterson de l’ETH Zurich dans une analyse. de l’architecture cryptographique du service.

MEGA, qui fait de la publicité lui-même en tant que « société de confidentialité » et prétend fournir un stockage en nuage crypté de bout en bout contrôlé par l’utilisateur, compte plus de 10 millions d’utilisateurs actifs quotidiens, avec plus de 122 milliards de fichiers téléchargés sur la plate-forme à ce jour.

La principale des faiblesses est un RSA Key Recovery Attack qui permet à MEGA (elle-même agissant de manière malveillante) ou à un adversaire ingénieux d’un État-nation contrôlant son infrastructure API de récupérer la clé privée RSA d’un utilisateur en falsifiant 512 tentatives de connexion et en déchiffrant le contenu stocké.

« Une fois qu’un compte ciblé avait effectué suffisamment de connexions réussies, les dossiers partagés entrants, les fichiers et les chats MEGAdrop auraient pu être déchiffrables », a déclaré Mathias Ortmann, architecte en chef de MEGA, a dit en réponse aux conclusions. « Les fichiers du lecteur cloud auraient pu être successivement déchiffrés lors des connexions suivantes. »

La clé RSA récupérée peut ensuite être étendue pour faire place à quatre autres attaques –

- Attaque de récupération de texte en clairqui permet à MEGA de décrypter les clés de nœud – une clé de cryptage associée à chaque fichier téléchargé et qui est cryptée avec la clé principale d’un utilisateur – et de les utiliser pour décrypter toutes les communications et tous les fichiers de l’utilisateur.

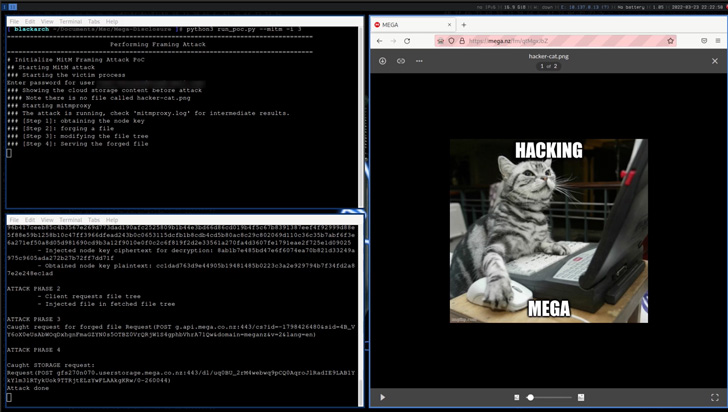

- Attaque de cadragedans lequel MEGA peut insérer des fichiers arbitraires dans le stockage de fichiers de l’utilisateur qui ne peuvent être distingués de ceux véritablement téléchargés.

- Attaque d’intégritéune variante moins furtive de Framing Attack qui peut être exploitée pour falsifier un fichier au nom de la victime et le placer dans le stockage cloud de la cible, et

« Chaque utilisateur dispose d’une clé RSA publique utilisée par d’autres utilisateurs ou MEGA pour chiffrer les données du propriétaire, et d’une clé privée utilisée par l’utilisateur lui-même pour déchiffrer les données partagées avec lui », ont expliqué les chercheurs. « Avec ça [GaP Bleichenbacher attack]MEGA peut déchiffrer ces textes chiffrés RSA, bien qu’il nécessite un nombre peu pratique de tentatives de connexion. »

En un mot, les attaques pourraient être militarisées par MEGA ou toute entité contrôlant son infrastructure de base pour télécharger des fichiers similaires et décrypter tous les fichiers et dossiers appartenant à ou partagés avec la victime ainsi que les messages de chat échangés.

Les lacunes sont graves car elles sapent les garanties de sécurité supposées de MEGA, incitant la société à publier des mises à jour pour résoudre les trois premiers des cinq problèmes. La quatrième vulnérabilité liée à la violation de l’intégrité devrait être corrigée dans une prochaine version.

En ce qui concerne l’attaque de type Bleichenbacher contre le mécanisme de cryptage RSA de MEGA, la société a noté que l’attaque est « difficile à réaliser dans la pratique car elle nécessiterait environ 122 000 interactions client en moyenne » et qu’elle supprimerait le code hérité de tous ses clients.

MEGA a en outre souligné qu’il n’a connaissance d’aucun compte d’utilisateur susceptible d’avoir été compromis par les méthodes d’attaque susmentionnées.

« Les vulnérabilités signalées auraient obligé MEGA à devenir un mauvais acteur contre certains de ses utilisateurs, ou n’auraient pu être exploitées que si une autre partie compromettait les serveurs API ou les connexions TLS de MEGA sans se faire remarquer », a souligné Ortmann.

« Les attentats […] résultent d’interactions inattendues entre des composants apparemment indépendants de l’architecture cryptographique de MEGA », ont expliqué les chercheurs. « Ils font allusion à la difficulté de maintenir des systèmes à grande échelle utilisant la cryptographie, en particulier lorsque le système a un ensemble évolutif de fonctionnalités et est déployé sur plusieurs plates-formes. «

« Les attaques présentées ici montrent qu’il est possible pour une partie motivée de trouver et d’exploiter des vulnérabilités dans des architectures cryptographiques du monde réel, avec des résultats dévastateurs pour la sécurité. Il est concevable que les systèmes de cette catégorie attirent des adversaires qui sont prêts à investir des ressources importantes pour compromettre le service lui-même, augmentant la plausibilité des attaques de haute complexité. »

Poster un commentaire