Certains articles de veille peuvent faire l'objet de traduction automatique.

Les chercheurs en cybersécurité ont découvert des faiblesses dans une implémentation logicielle du Border Gateway Protocol (BGP) qui pourraient être militarisées pour atteindre une condition de déni de service (DoS) sur des pairs BGP vulnérables.

Les trois vulnérabilités résident dans la version 8.4 de FRRoutage, une suite de protocoles de routage Internet open source populaire pour les plates-formes Linux et Unix. Il est actuellement utilisé par plusieurs fournisseurs comme NVIDIA Cumulus, BOSSEet Soniquece qui pose des risques pour la chaîne d’approvisionnement.

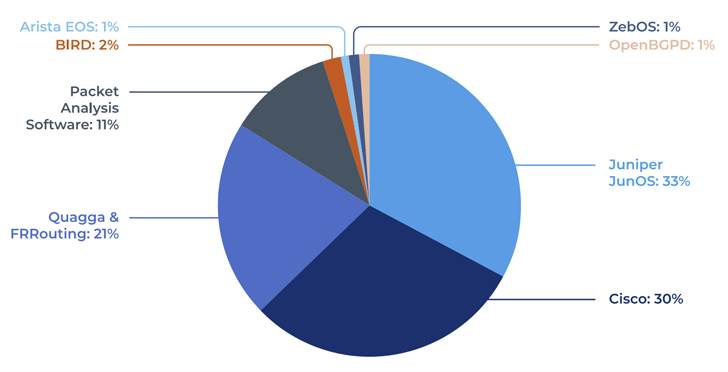

La découverte est le résultat d’une analyse de sept implémentations différentes de BGP réalisée par Forescout Vedere Labs : FRRouting, BIRD, OpenBGPd, Mikrotik RouterOS, Juniper JunOS, Cisco IOS et Arista EOS.

BGP est un protocole de passerelle qui est conçu pour échanger des informations de routage et d’accessibilité entre des systèmes autonomes. Il est utilisé pour trouver les itinéraires les plus efficaces pour acheminer le trafic Internet.

La liste des trois défauts est la suivante –

- CVE-2022-40302 (Score CVSS : 6,5) – Lecture hors limites lors du traitement d’un fichier malformé Message d’ouverture BGP avec une option de longueur des paramètres facultatifs étendus.

- CVE-2022-40318 (Score CVSS : 6,5) – Lecture hors limites lors du traitement d’un message BGP OPEN malformé avec une option Extended Optional Parameters Length.

- CVE-2022-43681 (Score CVSS : 6,5) – Lecture hors limites lors du traitement d’un message BGP OPEN malformé qui se termine brusquement par l’octet de longueur d’option.

Les problèmes « pourraient être exploités par des attaquants pour atteindre une condition DoS sur des pairs BGP vulnérables, supprimant ainsi toutes les sessions BGP et les tables de routage et rendant le pair insensible », a déclaré la société dans un communiqué. rapport partagé avec The Hacker News.

« La condition DoS peut être prolongée indéfiniment par l’envoi répété de paquets malformés. La cause première principale est le même modèle de code vulnérable copié dans plusieurs fonctions liées à différentes étapes de l’analyse des messages OPEN. »

Un acteur malveillant pourrait usurper une adresse IP valide d’un pair BGP de confiance ou exploiter d’autres failles et erreurs de configuration pour compromettre un pair légitime, puis émettre un message BGP OPEN non sollicité spécialement conçu.

Ceci est réalisé en tirant parti du fait que « FRRouting commence à traiter les messages OPEN (par exemple, en désencapsulant les paramètres facultatifs) avant d’avoir la possibilité de vérifier les champs Identificateur BGP et ASN du routeur d’origine. »

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Forescout a également mis à disposition un outil open source appelé bgp_boofuzzer qui permet aux organisations de tester la sécurité des suites BGP utilisées en interne ainsi que de trouver de nouvelles failles dans les implémentations BGP.

« Les implémentations BGP modernes ont toujours des fruits à portée de main qui peuvent être abusés par des attaquants », a déclaré Forescout. « Pour atténuer le risque d’implémentations BGP vulnérables, […] la meilleure recommandation est de patcher les périphériques d’infrastructure réseau aussi souvent que possible. »

Les résultats surviennent des semaines après qu’ESET a découvert que d’occasion routeurs précédemment utilisé dans les environnements de réseautage d’entreprise hébergeait des données sensibles, notamment des informations d’identification d’entreprise, des détails VPN, des clés cryptographiques et d’autres informations vitales sur les clients.

« Entre de mauvaises mains, les données glanées sur les appareils – y compris les données des clients, les clés d’authentification de routeur à routeur, les listes d’applications, et bien plus encore – suffisent à lancer une cyberattaque », a déclaré la société slovaque de cybersécurité. a dit.

Poster un commentaire