Certains articles de veille peuvent faire l'objet de traduction automatique.

Des auteurs de menaces ont été découverts en train de déployer des implants post-compromis inédits dans le logiciel de virtualisation de VMware pour prendre le contrôle des systèmes infectés et échapper à la détection.

La division Mandiant de Google sur les menaces l’a qualifié de « nouvel écosystème de logiciels malveillants » qui affecte VMware ESXi, les serveurs Linux vCenter et les machines virtuelles Windows, permettant aux attaquants de maintenir un accès permanent au hyperviseur ainsi que d’exécuter des commandes arbitraires.

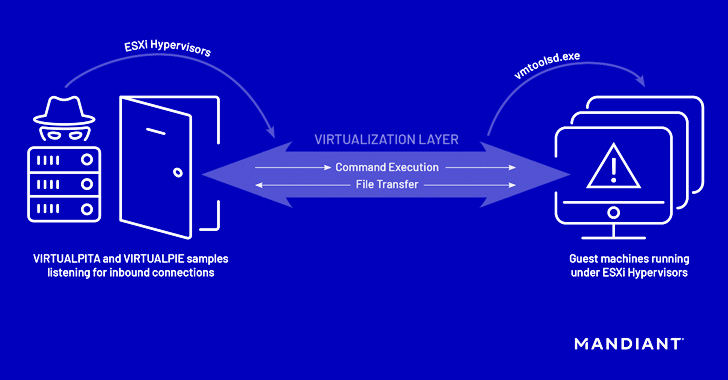

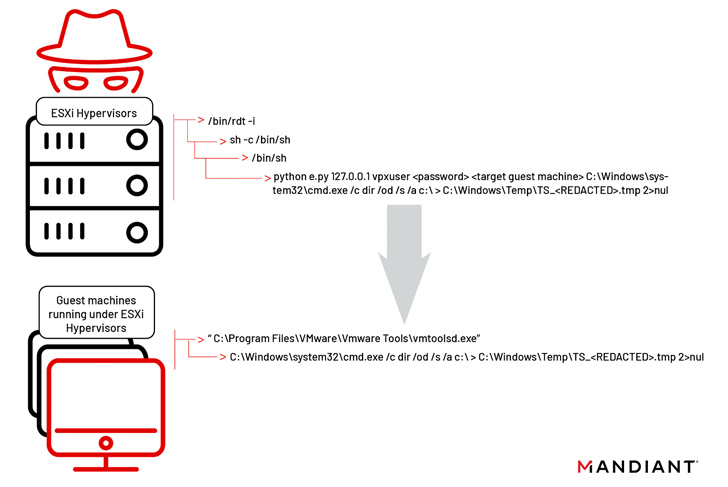

La attaques d’hyperjackingselon le fournisseur de cybersécurité, impliquait l’utilisation de bundles d’installation vSphere malveillants (VIB) pour se faufiler dans deux implants, baptisés VIRTUALPITA et VIRTUALPIE, sur les hyperviseurs ESXi.

« Il est important de souligner qu’il ne s’agit pas d’une vulnérabilité d’exécution de code à distance externe ; l’attaquant a besoin de privilèges de niveau administrateur sur l’hyperviseur ESXi avant de pouvoir déployer des logiciels malveillants », ont déclaré les chercheurs de Mandiant Alexander Marvi, Jeremy Koppen, Tufail Ahmed et Jonathan Lepore. dans un exhaustif en deux parties rapport.

Il n’y a aucune preuve qu’une vulnérabilité zero-day ait été exploitée pour accéder aux serveurs ESXi. Cela dit, l’utilisation de VIB trojanisés, un format de progiciel utilisé pour faciliter la distribution de logiciels et la gestion des machines virtuelles, indique un nouveau niveau de sophistication.

« Ce logiciel malveillant diffère en ce qu’il prend en charge le maintien à la fois persistant et secret, ce qui est cohérent avec les objectifs des grands acteurs de la menace et des groupes APT qui ciblent les institutions stratégiques avec l’intention de rester non détectés pendant un certain temps », a déclaré VMware. divulgué.

Alors que VIRTUALPITA est livré avec des capacités pour exécuter des commandes ainsi que pour effectuer le téléchargement et le téléchargement de fichiers, VIRTUALPIE est une porte dérobée Python prenant en charge l’exécution de la ligne de commande, le transfert de fichiers et les fonctionnalités de shell inversé.

Un échantillon de logiciel malveillant appelé VIRTUALGATE dans les machines virtuelles invitées Windows a également été découvert. Il s’agit d’un programme utilitaire basé sur C qui exécute une charge utile intégrée capable d’utiliser l’interface de communication de la machine virtuelle de VMware (VMCI) sockets pour exécuter des commandes sur une machine virtuelle invitée à partir d’un hôte hyperviseur.

Mandiant a également averti que les techniques de la campagne pour contourner les contrôles de sécurité traditionnels en exploitant les logiciels de virtualisation représentent une nouvelle surface d’attaque susceptible d’être reprise par d’autres groupes de pirates.

Les attaques ont été attribuées à un cluster de menaces émergentes non catégorisé portant le nom de code UNC3886, dont la motivation est probablement motivée par l’espionnage compte tenu de la nature hautement ciblée des intrusions. Il a en outre évalué avec une faible confiance que UNC3886 avait un lien avec la Chine.

Poster un commentaire