Certains articles de veille peuvent faire l'objet de traduction automatique.

Microsoft a corrigé une vulnérabilité de type ver dans sa plate-forme de collaboration et de chat vidéo sur le lieu de travail Teams, qui aurait pu permettre à des attaquants de s’emparer de toute la liste des comptes Teams d’une organisation simplement en envoyant aux participants un lien malveillant vers une image d’apparence innocente.

La faille, qui affecte à la fois les versions desktop et web de l’application, a été découverte par les chercheurs en cybersécurité du CyberArk. Après que les résultats aient été divulgués de manière responsable le 23 mars, Microsoft a corrigé la vulnérabilité dans une mise à jour publiée le 20 avril.

« Même si un attaquant ne recueille pas beaucoup d’informations à partir du compte d’une équipe, il pourrait quand même utiliser ce compte pour parcourir une organisation (tout comme un ver) », explique le CyberArk Omer Tsarfati a déclaré.

« A terme, l’attaquant pourrait accéder à toutes les données des comptes des équipes de votre organisation – collecte d’informations confidentielles, d’informations sur les réunions et le calendrier, de données sur la concurrence, de secrets, de mots de passe, d’informations privées, de plans d’affaires, etc.

Ce développement intervient au moment où des logiciels de vidéoconférence tels que Zoom et Microsoft Teams connaissent une une augmentation sans précédent de la demande car les entreprises, les étudiants et même les fonctionnaires du monde entier sont contraints de travailler et de se réunir depuis chez eux pendant la pandémie de coronavirus.

Une vulnérabilité aux prises de contrôle de sous-domaines

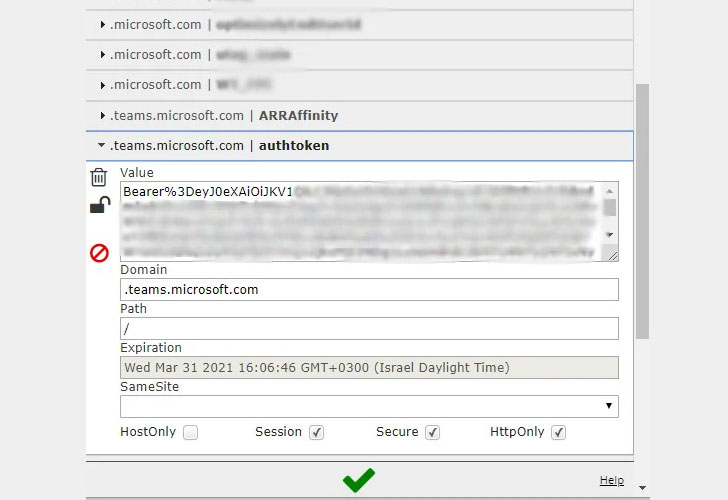

La faille vient de la façon dont Microsoft Teams gère l’authentification des ressources d’images. Chaque fois que l’application est ouverte, un jeton d’accès, un JSON Web Token (JWT) est créé au cours du processus, permettant à un utilisateur de visualiser les images partagées par l’individu ou d’autres personnes dans une conversation.

Les chercheurs du CyberArk ont découvert qu’ils pouvaient se procurer un cookie (appelé « authtoken ») qui donne accès à un serveur de ressources (api.spaces.skype.com), et l’ont utilisé pour créer le « skype token » susmentionné, leur donnant ainsi des permissions illimitées pour envoyer des messages, lire des messages, créer des groupes, ajouter de nouveaux utilisateurs ou supprimer des utilisateurs de groupes, modifier les permissions dans les groupes via l’API Teams.

Ce n’est pas tout. Comme le cookie automatique est configuré pour être envoyé à teams.microsoft.team ou à l’un de ses sous-domaines, les chercheurs ont déclaré avoir découvert deux sous-domaines (aadsync-test.teams.microsoft.com et data-dev.teams.microsoft.com) susceptibles de faire l’objet d’attaques de prise de contrôle.

« Si un attaquant peut d’une manière ou d’une autre forcer un utilisateur à visiter les sous-domaines qui ont été pris en charge, le navigateur de la victime enverra ce cookie au serveur de l’attaquant, et l’attaquant (après avoir reçu l’authtoken) peut créer un jeton skype », ont déclaré les chercheurs. « Après avoir fait tout cela, l’attaquant peut voler les données du compte de l’équipe de la victime ».

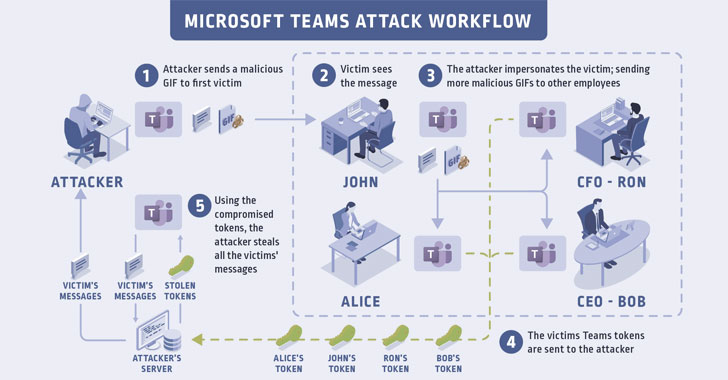

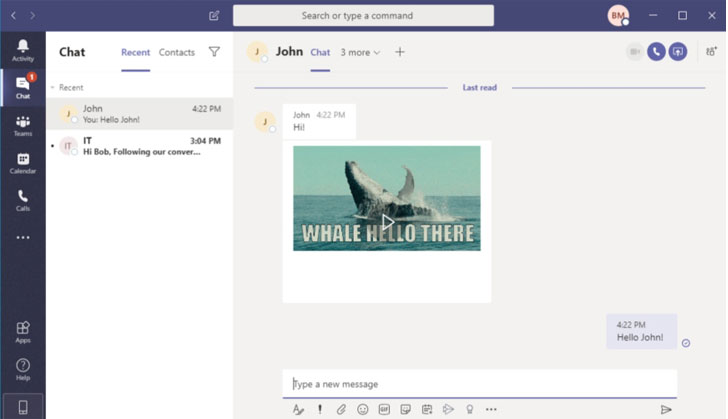

Désormais armé des sous-domaines compromis, un attaquant pourrait exploiter la faille en envoyant simplement un lien malveillant, par exemple un GIF, à une victime sans méfiance, ou à tous les membres d’une chat de groupe. Ainsi, lorsque les destinataires ouvrent le message, le navigateur tente de charger l’image, mais pas avant d’avoir envoyé les cookies d’authentification au sous-domaine compromis.

Le mauvais acteur peut alors abuser de ce cookie automatique pour créer un jeton skype et ainsi accéder à toutes les données de la victime. Pire encore, l’attaque peut être montée par n’importe quel outsider tant que l’interaction implique une interface de chat, telle qu’une invitation à une conférence téléphonique pour un éventuel entretien d’embauche.

« La victime ne saura jamais qu’elle a été attaquée, ce qui rend l’exploitation de cette vulnérabilité furtive et dangereuse », ont déclaré les chercheurs.

Vidéoconférence sur le thème des entreprises : les attaques en hausse

Le passage au travail à distance dans le cadre de la pandémie COVID-19 en cours et la demande accrue de services de vidéoconférence sont devenus une tactique lucrative pour les attaquants qui cherchent à voler des informations d’identification et à distribuer des logiciels malveillants.

Des recherches récentes de Proofpoint et Sécurité anormale a découvert des campagnes d’ingénierie sociale demandant aux utilisateurs de se joindre à une réunion Zoom ou de remédier à une faille de sécurité Cisco WebEx en cliquant sur des liens malveillants conçus pour voler les identifiants de connexion.

Face à ces nouvelles menaces, il est recommandé aux utilisateurs de se méfier des escroqueries par hameçonnage et de s’assurer que les logiciels de vidéoconférence sont à jour.

Poster un commentaire