Certains articles de veille peuvent faire l'objet de traduction automatique.

Défis avec une approche basée sur l’application de la loi

Une approche de la sécurité basée sur l’application commence par une politique de sécurité soutenue par des contrôles de sécurité, souvent lourds et conçus pour empêcher les employés d’adopter un comportement à risque ou d’étendre par inadvertance la surface d’attaque potentielle d’une organisation.

La plupart des organisations utilisent exclusivement des contrôles de sécurité basés sur l’application, généralement effectués au niveau du réseau avec un Cloud Access Security Broker (CASB) ou un Security Services Edge (SSE). Les CASB sécurisent les données entre les architectures sur site et cloud, valident les règles d’autorisation et les contrôles d’accès par rapport à la politique de sécurité de l’entreprise. Certaines organisations utilisent également les CASB pour bloquer les applications SaaS, mais comme les SSE, les CASB ne prennent en charge que quelque applications.

Les applications de ces outils ne le faites pas sont souvent les plus risqués car ils ne respectent pas les normes courantes de l’industrie et de la sécurité, notamment SAML pour l’authentification et SCIM pour la gestion des utilisateurs. Chez Cerby, on parle d’« applications ingérables » et, selon leurs recherches, 61% des applications SaaS sont ingérables. Les applications ingérables sont populaires et, dans un monde post-COVID, la vitesse à laquelle les employés les achètent et les déploient a atteint un nouveau sommet.

Avant le COVID, les services informatiques étaient principalement responsables de l’achat et du déploiement d’applications à l’échelle de l’organisation. Le passage au travail à distance a permis aux employés de toutes les organisations de sélectionner leurs propres outils. Dans le même temps, la numérisation rapide leur a donné une sélection toujours plus large d’outils parmi lesquels choisir, provoquant une augmentation des applications ingérables.

L’utilisateur moyen ne pense généralement pas à la sécurité en premier. La plupart des gens ont tendance à supposer que les applications sont sécurisées, et certains pourraient ne pas se soucier du tout de la sécurité. La plupart des utilisateurs se soucient des fonctionnalités conviviales, de l’esthétique de la conception et de la commodité. Pour répondre à ces exigences changeantes, les fournisseurs d’applications ont modifié leurs feuilles de route de produits ; pour beaucoup d’entre eux, la sécurité n’était plus une priorité absolue.

Que les employés le sachent ou non, les applications ingérables peuvent affecter négativement la sécurité d’une organisation et créer souvent plus de travail pour les équipes technologiques. Quelqu’un doit surveiller les applications ingérables, activer manuellement des fonctionnalités telles que l’authentification à deux facteurs (2FA) et appliquer des mots de passe forts.

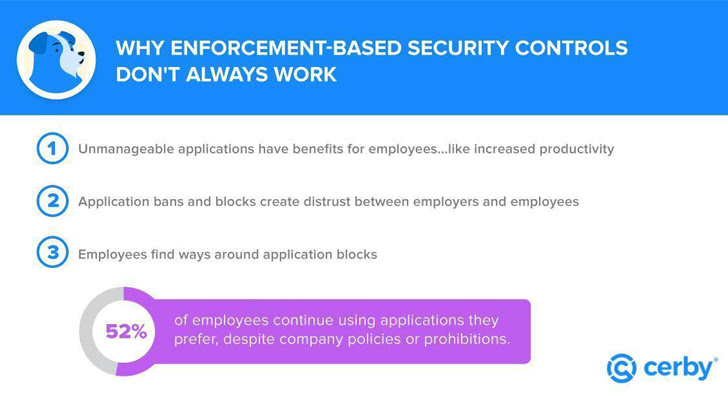

Pour alléger le fardeau, de nombreuses organisations bloquent ou interdisent les applications ingérables.

Il est tout à fait compréhensible que les organisations adoptent cette approche – c’est un moyen rapide et cohérent de résoudre un problème immédiat et préoccupant. Cependant, en tant que solution globale à long terme, un système purement basé sur l’application n’est ni durable ni réaliste dans la pratique.

Les employés aiment choisir leurs applications professionnelles et 92 % des employés et des managers veulent un contrôle total sur le choix des applications. Ce changement de comportement crée des défis inattendus pour les organisations ayant une approche basée sur l’application de la loi.

Par exemple, de nombreux employés utilisant des applications interdites ou bloquées tentent également de gérer les accès manuellement, même lorsqu’ils sont mal équipés. Selon nos recherches, les employés et les responsables élaborent la gestion des accès au fur et à mesure, créant des risques et une exposition pour les organisations à chaque point d’interaction.

Alors, quelle est la solution ? Une posture plus pratique et tournée vers l’avenir qui équilibre le choix d’application des employés et les priorités de l’employeur telles que la sécurité et la conformité.

Avantages de l’approche basée sur l’inscription

Une approche de cybersécurité basée sur l’inscription permet aux employés d’avoir plus de liberté et d’autonomie et de choix individuels, et les engage ainsi à participer activement aux efforts de sécurité et de conformité à l’échelle de l’entreprise. Contrairement aux systèmes basés sur l’application, une approche basée sur l’inscription permet aux employés de choisir les applications qu’ils souhaitent utiliser pour le travail.

Cerby a vu le jour en raison du besoin jusqu’alors insatisfait d’une solution qui équilibre l’application et l’inscription et permette à la sécurité et à l’autonomie de vivre dans une coexistence pacifique. Créer cet équilibre est la meilleure réponse tant pour les organisations que pour les employés. Les employés doivent pouvoir choisir leurs applications, et les employeurs ne devraient pas se soucier de la sécurité.

Lorsque les employés comprennent que le choix d’une application implique une responsabilité et que les bons outils sont facilement disponibles pour y parvenir, la sécurité devient l’affaire de tous. Lorsque les applications d’auto-inscription et d’enregistrement sont accessibles, les mêmes employés qui n’apprécient pas les politiques sur le choix des applications accepteront volontiers une sécurité plus facile et renforcée avec l’avantage de la conformité également.

Consultez ce rapport pour approfondir la manière dont vous pouvez donner à vos employés la liberté d’utiliser leurs applications préférées tout en les gardant facilement en sécurité avec Cerby.

Poster un commentaire