Certains articles de veille peuvent faire l'objet de traduction automatique.

Les serveurs Microsoft SQL (MS SQL) mal gérés sont la cible d’une nouvelle campagne conçue pour propager une catégorie de logiciels malveillants appelée CLR SQLShell qui facilite finalement le déploiement des mineurs de crypto-monnaie et des ransomwares.

« Similaire au Web Shell, qui peut être installé sur des serveurs Web, SqlShell est une souche de logiciels malveillants qui prend en charge diverses fonctionnalités après avoir été installée sur un serveur MS SQL, telles que l’exécution de commandes d’acteurs malveillants et l’exécution de toutes sortes de comportements malveillants », AhnLab Centre d’intervention d’urgence de sécurité (ASEC) a dit dans un rapport publié la semaine dernière.

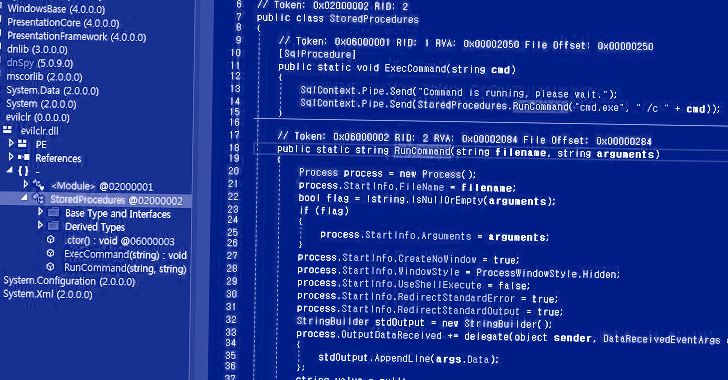

Une procédure stockée est une sous-routine qui contient un ensemble d’instructions SQL (Structured Query Language) à utiliser dans plusieurs programmes dans un système de gestion de base de données relationnelle (RDBMS).

Procédures stockées CLR (abréviation de Common Language Runtime) – disponibles dans SQL Server 2005 et versions ultérieures – reportez-vous à procédures stockées qui sont écrits dans un langage .NET tel que C# ou Visual Basic.

La méthode d’attaque découverte par la société sud-coréenne de cybersécurité consiste à utiliser la procédure stockée CLR pour installer le malware dans les serveurs MS SQL en utilisant le xp_cmdshell commande, qui génère un shell de commande Windows et transmet une instruction en entrée pour l’exécution.

Certaines des techniques employées par les auteurs de menaces, y compris celles associées à CitronCanard, MesRois (aka DarkCloud ou Smominru), et Vollgarconcernent l’exploitation de serveurs MS SQL exposés à Internet via des attaques par force brute et par dictionnaire pour exécuter des commandes xp_cmdshell et des procédures stockées OLE et exécuter des logiciels malveillants.

L’utilisation des procédures stockées CLR est le dernier ajout à cette liste, les attaquants tirant parti des routines SqlShell pour télécharger les charges utiles de la prochaine étape telles que Metasploit et les mineurs de crypto-monnaie comme MrbMiner, MyKings et LoveMiner.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

De plus, les SqlShells nommés SqlHelper, CLRSQL et CLR_module ont été utilisés par différents adversaires pour élever les privilèges sur les serveurs compromis et lancer des ransomwares, logiciel proxyet intégrer des capacités pour effectuer des efforts de reconnaissance dans des réseaux ciblés.

« SqlShell peut installer des logiciels malveillants supplémentaires tels que des portes dérobées, des mineurs de pièces et logiciel proxyou il peut exécuter des commandes malveillantes reçues d’acteurs malveillants d’une manière similaire à WebShell », a déclaré l’ASEC.

Poster un commentaire