Certains articles de veille peuvent faire l'objet de traduction automatique.

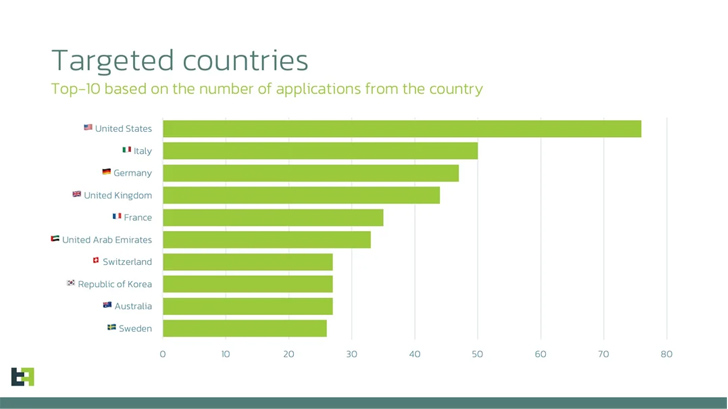

Une nouvelle campagne de logiciels malveillants Android a été observée, poussant le cheval de Troie bancaire Anatsa à cibler les clients bancaires aux États-Unis, au Royaume-Uni, en Allemagne, en Autriche et en Suisse depuis début mars 2023.

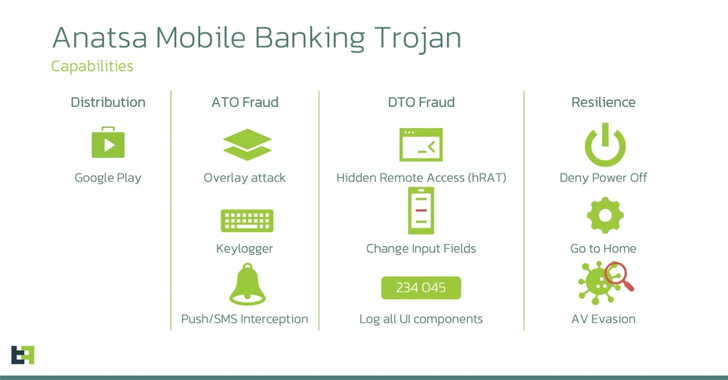

« Les acteurs derrière Anatsa visent à voler les informations d’identification utilisées pour autoriser les clients dans les applications bancaires mobiles et à effectuer une fraude par prise de contrôle d’appareil (DTO) pour initier des transactions frauduleuses », ThreatFabric a dit dans une analyse publiée lundi.

La société néerlandaise de cybersécurité a déclaré que les applications dropper Google Play Store infectées par Anatsa ont accumulé plus de 30 000 installations à ce jour, indiquant que la vitrine officielle de l’application est devenue un vecteur de distribution efficace pour le malware.

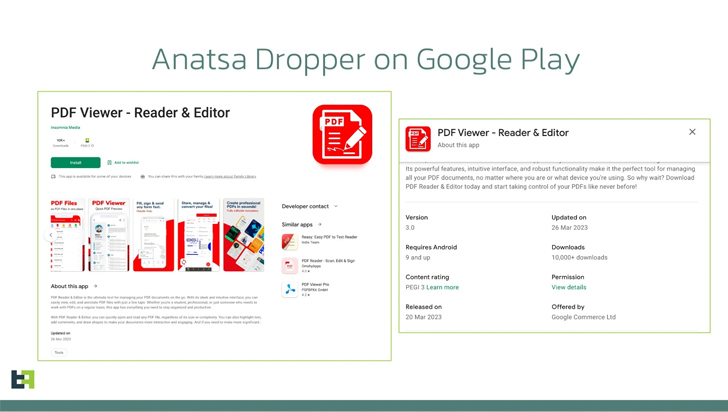

Anatsa, également connu sous le nom de TeaBot et Toddler, est apparu pour la première fois en début 2021, et ont été observés se faisant passer pour des applications utilitaires apparemment anodines telles que des lecteurs PDF, des scanners de code QR et des applications d’authentification à deux facteurs (2FA) sur Google Play pour siphonner les informations d’identification des utilisateurs. Il est depuis devenu l’un des logiciels malveillants bancaires les plus prolifiques, ciblant plus de 400 institutions financières à travers le monde.

Le cheval de Troie présente des capacités de type porte dérobée pour voler des données et effectue également des attaques par superposition afin de voler des informations d’identification ainsi que des activités de journalisation en abusant de ses autorisations sur l’API des services d’accessibilité d’Android. Il peut en outre contourner les mécanismes de contrôle de la fraude existants pour effectuer des transferts de fonds non autorisés.

« Étant donné que les transactions sont initiées à partir du même appareil que les clients bancaires ciblés utilisent régulièrement, il a été signalé qu’il est très difficile pour les systèmes anti-fraude bancaires de le détecter », a noté ThreatFabric.

Dans la dernière campagne observée par ThreatFabric, l’application dropper, une fois installée, fait une demande à une page GitHub qui pointe vers une autre URL GitHub hébergeant la charge utile malveillante, qui vise à tromper les victimes en se déguisant en modules complémentaires d’application. On soupçonne que les utilisateurs sont acheminés vers ces applications par le biais de publicités sommaires.

Un aspect notable du compte-gouttes est son utilisation de l’autorisation restreinte « REQUEST_INSTALL_PACKAGES », qui a été exploitée à plusieurs reprises par des applications malveillantes distribuées via le Google Play Store pour installer des logiciels malveillants supplémentaires sur l’appareil infecté. Les noms des applications sont les suivants –

- Lecteur et éditeur de tous les documents (com.mikijaki.documents.pdfreader.xlsx.csv.ppt.docs)

- Lecteur et visualiseur de tous les documents (com.muchlensoka.pdfcreator)

- Lecteur PDF – Modifier et afficher le PDF (lsstudio.pdfreader.powerfultool.allinonepdf.goodpdftools)

- Lecteur et éditeur PDF (com.proderstarler.pdfsignature)

- Lecteur et éditeur PDF (moh.filemanagerrespdf)

La liste des principaux pays qui intéressent Anatsa en fonction du nombre d’applications financières ciblées comprend les États-Unis, l’Italie, l’Allemagne, le Royaume-Uni, la France, les Émirats arabes unis, la Suisse, la Corée du Sud, l’Australie et la Suède. La Finlande, Singapour et l’Espagne sont également présents dans la liste.

« La dernière campagne d’Anatsa révèle l’évolution du paysage des menaces auxquelles les banques et les institutions financières sont confrontées dans le monde numérique d’aujourd’hui », a déclaré ThreatFabric. « Les récentes campagnes de distribution Google Play Store […] démontrent l’immense potentiel de la fraude mobile et la nécessité de mesures proactives pour contrer ces menaces. »

Poster un commentaire