Certains articles de veille peuvent faire l'objet de traduction automatique.

Les acteurs de la menace à l’origine de la campagne de redirection des logiciels malveillants Black Hat ont intensifié leur campagne pour utiliser plus de 70 faux domaines imitant les raccourcisseurs d’URL et infecté plus de 10 800 sites Web.

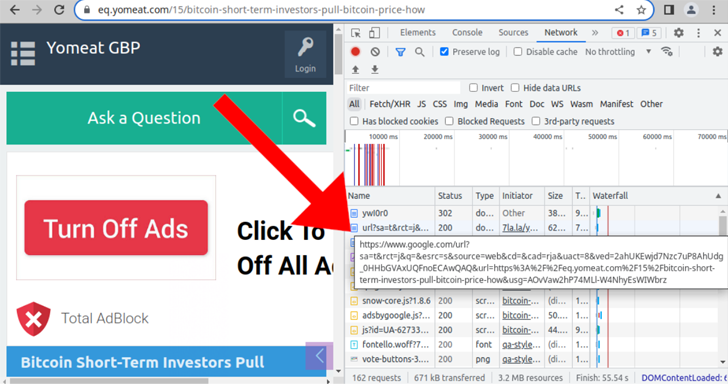

« L’objectif principal est toujours la fraude publicitaire en augmentant artificiellement le trafic vers les pages contenant l’identifiant AdSense qui contiennent des annonces Google pour générer des revenus », a déclaré Ben Martin, chercheur à Sucuri. a dit dans un rapport publié la semaine dernière.

Les détails de l’activité malveillante ont été révélés pour la première fois par la société appartenant à GoDaddy en novembre 2022.

La campagne, qui serait active depuis septembre de l’année dernière, est orchestrée pour rediriger les visiteurs vers des sites WordPress compromis vers de faux portails de questions-réponses. L’objectif, semble-t-il, est d’augmenter l’autorité des sites de spam dans les résultats des moteurs de recherche.

« Il est possible que ces mauvais acteurs essaient simplement de convaincre Google que de vraies personnes de différentes adresses IP utilisant différents navigateurs cliquent sur leurs résultats de recherche », a noté Sucuri à l’époque. « Cette technique envoie artificiellement à Google des signaux indiquant que ces pages fonctionnent bien dans la recherche. »

Ce qui rend la dernière campagne significative, c’est l’utilisation des liens de résultats de recherche Bing et du raccourcisseur de liens de Twitter (t[.]co) service, ainsi que Google, dans leurs redirections, indiquant une expansion de l’empreinte de l’acteur de la menace.

Sont également utilisés des domaines d’URL pseudo-courts qui se font passer pour des outils de raccourcissement d’URL populaires tels que Bitly, Cuttly ou ShortURL, mais qui dirigent en réalité les visiteurs vers des sites de questions-réponses sommaires.

Sucuri a déclaré que les redirections ont atterri sur des sites de questions-réponses traitant de la blockchain et de la crypto-monnaie, les domaines URL étant désormais hébergés sur DDoS-Guard, un fournisseur d’infrastructure Internet russe qui a été passé sous le scanner pour fournir des services d’hébergement à toute épreuve.

« Les redirections indésirables via de fausses URL courtes vers de faux sites de questions-réponses entraînent des vues/clics publicitaires gonflés et donc des revenus gonflés pour quiconque est derrière cette campagne », a expliqué Martin. « Il s’agit d’une campagne très vaste et continue de fraude organisée sur les revenus publicitaires. »

On ne sait pas précisément comment les sites WordPress sont infectés en premier lieu. Mais une fois que le site Web est piraté, l’acteur de la menace injecte un code PHP de porte dérobée qui permet un accès à distance persistant ainsi que la redirection des visiteurs du site.

« Étant donné que l’injection supplémentaire de logiciels malveillants est hébergée dans le fichier wp-blog-header.php il s’exécutera chaque fois que le site Web sera chargé et réinfectera le site Web », a déclaré Martin. « Cela garantit que l’environnement reste infecté jusqu’à ce que toutes les traces du logiciel malveillant soient traitées.

Poster un commentaire