Certains articles de veille peuvent faire l'objet de traduction automatique.

GeoVision, un fabricant taïwanais de systèmes de vidéosurveillance et de caméras IP, a récemment corrigé trois des quatre failles critiques affectant ses scanners de cartes et d’empreintes digitales qui auraient pu potentiellement permettre aux attaquants d’intercepter le trafic réseau et de lancer des attaques de type « man-in-the-middle ».

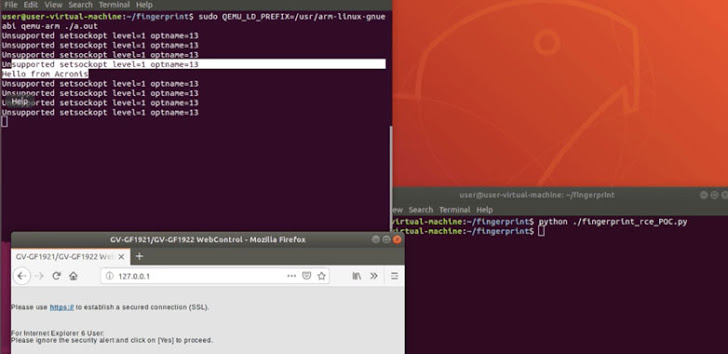

Dans un rapport partagé exclusivement avec The Hacker News, la société de sécurité d’entreprise Acronis a déclaré avoir découvert les vulnérabilités l’année dernière à la suite d’un audit de sécurité de routine d’un grand détaillant basé à Singapour.

« Les attaquants malveillants peuvent établir la persistance sur le réseau et espionner les utilisateurs internes, voler des données – sans jamais être détectés, » Acronis m’a dit. «Ils peuvent réutiliser vos données d’empreintes digitales pour entrer dans votre maison et / ou vos appareils personnels, et les photos peuvent être facilement réutilisées par des acteurs malveillants pour perpétrer un vol d’identité basé sur des données biométriques.

Au total, les failles affectent au moins 6 familles d’appareils, avec plus de 2500 appareils vulnérables découverts en ligne au Brésil, aux États-Unis, en Allemagne, à Taiwan et au Japon, en plus de milliers d’autres appareils susceptibles d’être compromis à distance.

Le premier problème concerne un mot de passe root précédemment non documenté qui permet à un attaquant d’accéder par porte dérobée à un périphérique en utilisant simplement le mot de passe par défaut (« admin ») et en se connectant à distance au périphérique vulnérable (par exemple, https: //ip.of.the. périphérique / isshd.htm).

Une deuxième faille implique l’utilisation de clés privées cryptographiques partagées codées en dur lors de l’authentification via SSH, tandis qu’une troisième vulnérabilité permet d’accéder aux journaux système sur l’appareil (par exemple, à https: //ip.of.the.device/messages.txt et sur https: //ip.of.the.device/messages.old.txt) sans aucune authentification.

Enfin, il existe un vulnérabilité de débordement de tampon dans le firmware impactant les lecteurs d’empreintes digitales de GeoVision qui permet aux attaquants d’exécuter du code non autorisé sur les appareils. Il ne nécessite aucune authentification préalable. Plus troublant encore, il a une cote CVSS de 10, ce qui en fait une faille critique.

Acronis a déclaré avoir initialement contacté GeoVision en août dernier, puis deux fois en septembre et décembre, en plus de contacter SingCERT avec ses conclusions. Mais ce n’est qu’au début du mois que GeoVision a publié des correctifs pour trois des failles (version 1.22) tout en laissant la vulnérabilité de débordement de tampon non corrigée.

Les failles ont également été reconnues par l’équipe d’intervention d’urgence informatique de Taiwan (TWCERT), qui a publié des avis pour les trois bogues – CVE-2020-3928, CVE-2020-3929, et CVE-2020-3930 – confirmer les correctifs du firmware et la disponibilité de la nouvelle version.

En outre, sans divulguer d’informations techniques sur la quatrième faille critique d’exécution de code à distance que l’entreprise n’a pas corrigée, nous pouvons mentionner qu’elle pourrait laisser les attaquants exploiter un paramètre vulnérable pour écraser les structures de mémoire responsables de la gestion de la mémoire.

La faille écrase finalement les pointeurs dans des structures particulières, permettant aux attaquants de rediriger le flux d’exécution du programme vers leur propre code malveillant et d’exécuter différentes commandes.

Nous avons contacté GeoVision pour lui demander son commentaire sur les divulgations, mais nous n’avons pas reçu de réponse avant la publication de cet article.

« Une fois que l’attaquant obtient le contrôle total de l’appareil, il / elle est libre d’installer son propre micrologiciel malveillant – après quoi il sera presque impossible de l’expulser du réseau », ont déclaré Kevin Reed, CISO d’Acronis, et Alex Koshelev, chercheur en sécurité.

«C’est assez surréaliste de voir certains fournisseurs ne pas se précipiter pour corriger les vulnérabilités critiques – en plus de la faible qualité du code source initial, la présence de portes dérobées est préoccupante. Cela montre que la sécurité IoT est imparfaite, et chaque entreprise doit comprendre que l’utilisation de tels les appareils peuvent les exposer à des risques prolongés et non atténués. «

Poster un commentaire