Bcrypt, un algorithme de hachage de mot de passe populaire, commence son long au revoir

Lorsque des violations de données est passé d’une menace occasionnelle à une réalité persistante au début des années 2010, une … Read More

Le nouveau logiciel malveillant COSMICENERGY exploite le protocole ICS pour saboter les réseaux électriques

26 mai 2023Ravie LakshmananSécurité SCI/SCADA Une nouvelle souche de logiciels malveillants conçus pour pénétrer et perturber les systèmes critiques dans … Read More

Pegasus Spyware est détecté dans une zone de guerre pour la première fois

Le 10 novembre, 2021, Varuzhan Geghamyan, professeur adjoint à l’Université d’État d’Erevan en Arménie, a reçu une notification d’Apple sur … Read More

Les pirates informatiques furtifs chinois infiltrent les infrastructures critiques des États-Unis et de Guam sans être détectés

25 mai 2023Ravie LakshmananCybermenace/espionnage Un groupe furtif basé en Chine a réussi à s’implanter de manière persistante dans des organisations … Read More

Google met à jour les règles de récompense de vulnérabilité pour Android et les appareils

189 Google a récemment annoncé des mises à jour importantes de son programme de récompense de vulnérabilité pour le système … Read More

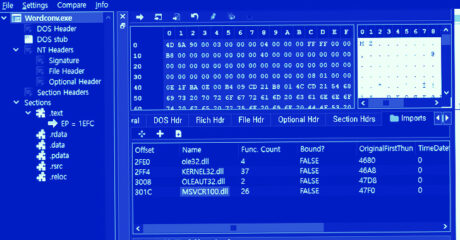

Le groupe nord-coréen Lazarus cible les serveurs Microsoft IIS pour déployer des logiciels malveillants d’espionnage

24 mai 2023Ravie LakshmananCyberespionnage / Sécurité des serveurs L’infâme Groupe Lazare L’acteur a ciblé les versions vulnérables des serveurs Microsoft … Read More