Pourquoi une solution malveillante doit inclure un composant ML

Apprentissage automatique est en effet la technologie du temps présent! La sécurité, qui est aujourd’hui une préoccupation croissante pour de … Read More

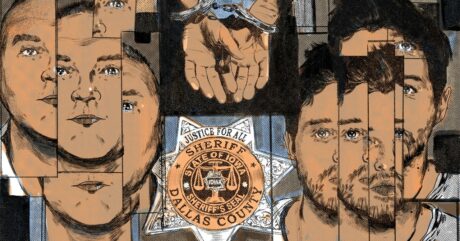

À l’intérieur de la frénésie de cambriolage au palais de justice qui a amené deux pirates au chapeau blanc en prison

Juste après la tombée de la nuit le 10 septembre de l’année dernière, Justin Wynn et Gary DeMercurio se sont … Read More

Des vulnérabilités dans Event Service Meetup.com pourraient permettre des reprises de groupe

De nombreuses vulnérabilités ont affecté le service événementiel Meetup.com. Ces vulnérabilités, si elles sont exploitées, pourraient avoir un impact sur … Read More

10 startups technologiques pour 2020 qui aideront le monde à créer des logiciels plus résilients, sécurisés et observables

L’introduction en bourse de Datadog en septembre a marqué un moment important pour l’industrie technologique. Ce n’était pas seulement parce … Read More

Une nouvelle vulnérabilité et exploit RCE de vBulletin 0-Day dévoilés publiquement

Plus tôt dans la journée, un chercheur en sécurité a révélé publiquement des détails et un code d’exploitation de preuve … Read More

Un format de fichier des années 80 activé par un piratage Mac furtif

Macros Microsoft Office ont longtemps été un outil brut mais efficace entre les mains des pirates informatiques: incitez quelqu’un à … Read More