Certains articles de veille peuvent faire l'objet de traduction automatique.

Un cybercriminel à motivation financière suivi comme Aigle aveugle a refait surface avec un ensemble d’outils raffinés et une chaîne d’infection élaborée dans le cadre de ses attaques ciblant des organisations en Colombie et en Équateur.

Points de contrôle dernières recherches offre de nouvelles perspectives sur les tactiques et les techniques du groupe hispanophone, y compris l’utilisation d’outils sophistiqués et de leurres sur le thème du gouvernement pour activer la killchain.

Également suivi sous le nom d’APT-C-36, Blind Eagle se distingue par sa concentration géographique étroite et le lancement d’attaques aveugles contre les nations sud-américaines depuis au moins 2018.

Les opérations de Blind Eagle ont été documentées par Trend Micro en septembre 2021, révélant une campagne de harponnage visant principalement des entités colombiennes conçues pour diffuser un malware de base connu sous le nom de BitRAT, avec une moindre concentration sur des cibles en Équateur, en Espagne et au Panama.

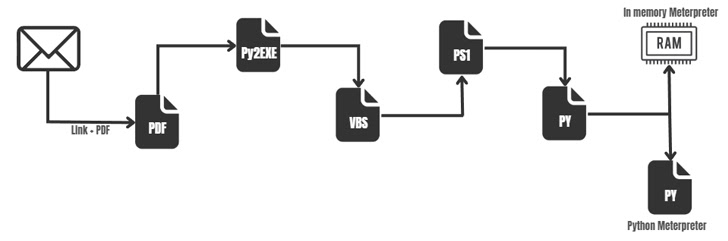

Les chaînes d’attaques commencent par des e-mails de phishing contenant un lien piégé qui, lorsqu’il est cliqué, conduit au déploiement d’un cheval de Troie open source nommé Quasar RAT dans le but ultime d’accéder aux comptes bancaires de la victime.

Certaines des banques ciblées comprennent Banco AV Villas, Banco Caja Social, Banco de Bogotá, Banco Popular, Bancoomeva, BBVA, Colpatria, Davivienda et TransUnion.

Si le destinataire de l’e-mail se trouve en dehors de la Colombie, la séquence d’attaque est interrompue et la victime est redirigée vers le site officiel de l’agence colombienne de contrôle des frontières, Migración Colombia.

Une campagne connexe distinguant à la fois la Colombie et l’Équateur se fait passer pour l’Internal Revenue Service (SRI) de ce dernier et utilise une technologie de blocage géographique similaire pour filtrer les demandes provenant d’autres pays.

Cette attaque, plutôt que de déposer un logiciel malveillant RAT, utilise un processus en plusieurs étapes plus complexe qui abuse du légitime mshta.exe binaire pour exécuter VBScript intégré dans un fichier HTML pour finalement télécharger deux scripts Python.

Le premier des deux, ByAV2.py, est un chargeur en mémoire conçu pour exécuter un Charge utile Meterpreter au format DLL. mp.py est également un artefact Meterpreter, sauf qu’il est programmé en Python, ce qui indique que l’acteur malveillant pourrait utiliser l’un d’entre eux comme méthode redondante pour conserver l’accès par porte dérobée à l’hôte.

« Blind Eagle est un oiseau étrange parmi les groupes APT », ont conclu les chercheurs. « A en juger par son ensemble d’outils et ses opérations habituelles, il est clairement plus intéressé par la cybercriminalité et le gain monétaire que par l’espionnage. »

Le développement intervient quelques jours après que Qualys a révélé qu’un adversaire inconnu exploite des informations personnelles volées à une banque coopérative colombienne pour créer des e-mails de phishing qui entraînent le déploiement de BitRAT.

Poster un commentaire