Certains articles de veille peuvent faire l'objet de traduction automatique.

Un acteur menaçant axé sur l’espionnage connu pour cibler la Chine, le Pakistan et l’Arabie saoudite s’est étendu pour viser les organisations gouvernementales bangladaises dans le cadre d’une campagne en cours qui a débuté en août 2021.

La société de cybersécurité Cisco Talos a attribué l’activité avec une confiance modérée à un groupe de piratage surnommé le APT amer basé sur des chevauchements dans l’infrastructure de commande et de contrôle (C2) avec celle des campagnes précédentes montées par le même acteur.

« Le Bangladesh correspond au profil que nous avons défini pour cet acteur menaçant, ciblant auparavant les pays d’Asie du Sud-Est, notamment Chineau Pakistan et en Arabie saoudite », Vitor Ventura, chercheur principal en sécurité chez Cisco Talos pour la région EMEA et l’Asie, Raconté Les nouvelles des pirates.

« Et maintenant, dans cette dernière campagne, ils ont élargi leur portée au Bangladesh. Tout nouveau pays d’Asie du Sud-Est ciblé par Bitter APT ne devrait pas être une surprise. »

Bitter (alias APT-C-08 ou T-APT-17) est soupçonné d’être un groupe de piratage sud-asiatique motivé principalement par la collecte de renseignements, une opération facilitée par des logiciels malveillants tels que BitterRAT, ArtraDownloader et AndroRAT. Les principales cibles comprennent les secteurs de l’énergie, de l’ingénierie et du gouvernement.

Les premières attaques distribuant la version mobile de BitterRAT remontent à septembre 2014, l’acteur ayant l’habitude d’exploiter les failles du jour zéro – CVE-2021-1732 et CVE-2021-28310 — à son avantage et en accomplissant ses objectifs contradictoires.

La dernière campagne, ciblant une entité d’élite du gouvernement du Bangladesh, consiste à envoyer des courriels de harponnage à des officiers de haut rang de l’Unité d’action rapide du bataillon de la police du Bangladesh (RAB).

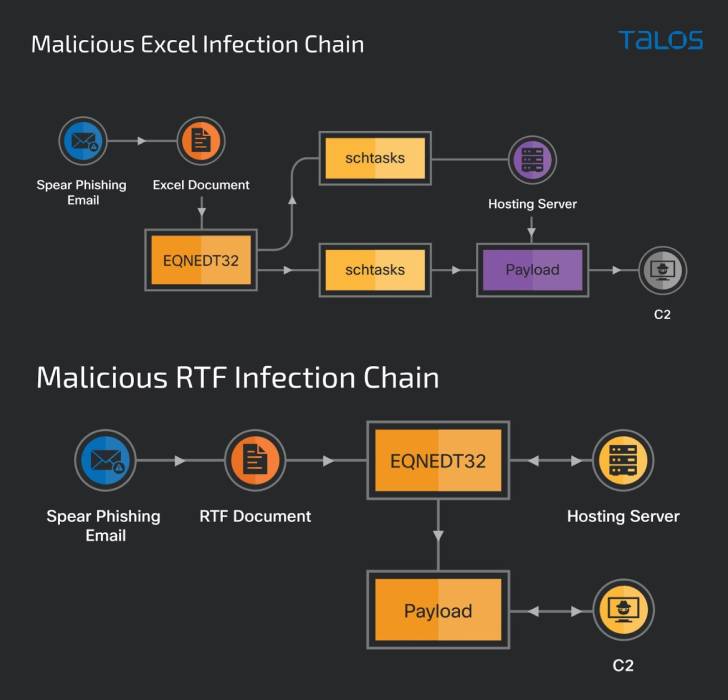

Comme on l’observe généralement dans d’autres attaques d’ingénierie sociale de ce type, les missives sont conçues pour inciter les destinataires à ouvrir un document RTF militarisé ou une feuille de calcul Microsoft Excel qui exploite les failles précédemment connues du logiciel pour déployer un nouveau cheval de Troie ; surnommé « ZxxZ ».

ZxxZ, ainsi nommé d’après un séparateur utilisé par le logiciel malveillant lors du renvoi d’informations au serveur C2, est un exécutable Windows 32 bits compilé en Visual C++.

« Le cheval de Troie se fait passer pour un service de mise à jour de sécurité Windows et permet à l’acteur malveillant d’exécuter du code à distance, permettant à l’attaquant d’effectuer toute autre activité en installant d’autres outils », ont expliqué les chercheurs.

Alors que le document RTF malveillant exploite une vulnérabilité de corruption de mémoire dans l’éditeur d’équations de Microsoft Office (CVE-2017-11882), le fichier Excel abuse de deux failles d’exécution de code à distance, CVE-2018-0798 et CVE-2018-0802pour activer la séquence d’infection.

« Les acteurs changent souvent leurs outils pour éviter la détection ou l’attribution, cela fait partie du cycle de vie d’un acteur menaçant montrant sa capacité et sa détermination », a déclaré Ventura.

Poster un commentaire