Certains articles de veille peuvent faire l'objet de traduction automatique.

Peu de temps après la publication de son lot mensuel de mises à jour de sécuritéMicrosoft a publié hier, séparément, un avis avertissant des milliards d’utilisateurs de Windows d’une nouvelle vulnérabilité critique, non corrigée et transmissible par les vers, qui affecte le système d’exploitation de l’entreprise. Bloc de messages du serveur 3.0 (SMBv3) protocole de communication réseau.

Il semble que Microsoft prévoyait à l’origine de corriger la faille dans le cadre de sa mise à jour Patch Tuesday de mars 2020 uniquement, mais, pour une raison quelconque, elle a tiré la prise à la dernière minute, ce qui n’a apparemment pas empêché une société de technologie de divulguer accidentellement l’existence de la faille non corrigée.

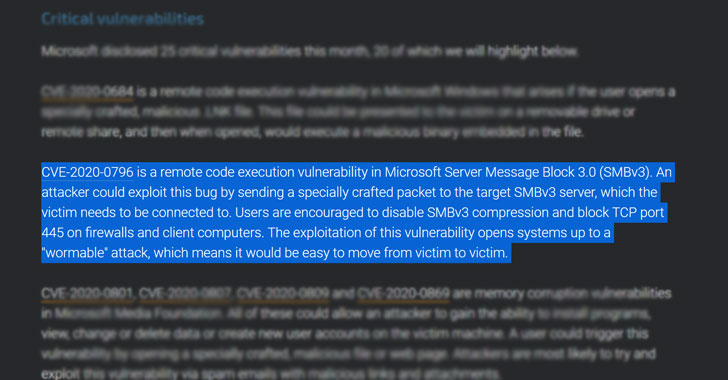

La faille non encore corrigée (connue sous le nom de CVE-2020-0796), s’il est exploité avec succès, pourrait permettre à un attaquant de exécuter du code arbitraire sur le serveur SMB ou le client SMB cible.

La reconnaissance tardive de Microsoft a conduit certains chercheurs à appeler ce bogue « SMBGhost. »

« Pour exploiter la vulnérabilité contre un serveur SMB, un attaquant non authentifié pourrait envoyer un paquet spécialement conçu à un serveur SMBv3 ciblé », a révélé Microsoft dans un avis. « Pour exploiter la vulnérabilité contre un client SMB, un attaquant non authentifié devrait configurer un serveur SMBv3 malveillant et convaincre un utilisateur de s’y connecter ».

Le protocole Server Message Block constitue la base du partage de fichiers, de la navigation sur le réseau, des services d’impression et de la communication interprocessus sur un réseau.

Selon un article de Cisco Talos, aujourd’hui supprimé, la faille ouvre les systèmes vulnérables à une attaque « vermifuge », ce qui facilite la propagation d’une victime à l’autre.

Bien qu’on ne sache pas quand Microsoft prévoit de corriger la faille, l’entreprise invite les utilisateurs à désactiver la compression SMBv3 et à bloquer le port TCP 445 sur les pare-feu et les ordinateurs clients comme solution de rechange.

Set-ItemProperty -Path « HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters » DisableCompression -Type DWORD -Value 1 -Force

En outre, Microsoft a averti que la désactivation de la compression SMBv3 n’empêchera pas l’exploitation des clients SMB.

Il convient de souligner que la faille n’affecte que Windows 10 version 1903, Windows 10 version 1909, Windows Server version 1903 et Windows Server version 1909. Mais il est possible que d’autres versions soient affectées car SMB 3.0 a été introduit avec Windows 8 et Windows Server 2012.

Malgré la gravité du bogue SMB, il n’y a aucune preuve qu’il soit exploité dans la nature. Mais il est également nécessaire d’attirer l’attention sur le fait que c’est loin d’être la seule fois que SMB a été exploité comme vecteur d’attaque pour des tentatives d’intrusion.

Rien qu’au cours des dernières années, certaines des principales infections par ransomware, notamment WannaCry et NotPetyaont été la conséquence d’exploits basés sur le SMB.

Pour l’instant, jusqu’à ce que Microsoft publie une mise à jour de sécurité destinée à corriger la faille CVE-2020-0796 RCE, il est recommandé aux administrateurs système de mettre en œuvre les solutions de contournement pour bloquer les attaques visant à exploiter la vulnérabilité.

Poster un commentaire