Certains articles de veille peuvent faire l'objet de traduction automatique.

Apple a révisé les avis de sécurité publiés le mois dernier pour inclure trois nouvelles vulnérabilités affectant iOS, iPadOSet macOS.

Le premier défaut est un condition de course dans le composant Crash Reporter (CVE-2023-23520) qui pourrait permettre à un acteur malveillant de lire des fichiers arbitraires en tant que root. Le fabricant d’iPhone a déclaré avoir résolu le problème avec une validation supplémentaire.

Les deux autres vulnérabilités, attribuées au chercheur de Trellix Austin Emmitt, résident dans le Cadre de fondation (CVE-2023-23530 et CVE-2023-23531) et pourraient être militarisés pour réaliser l’exécution de code.

« Une application peut être en mesure d’exécuter du code arbitraire à partir de son bac à sable ou avec certains privilèges élevés », a déclaré Apple, ajoutant qu’elle corrigeait les problèmes avec « une meilleure gestion de la mémoire ».

Les vulnérabilités de gravité moyenne à élevée ont été corrigées dans iOS 16.3, iPadOS 16.3 et macOS Ventura 13.2 qui ont été livrés le 23 janvier 2023.

Trellix, dans son propre rapport de mardi, classifié les deux failles en tant que « nouvelle classe de bogues permettant de contourner la signature de code pour exécuter du code arbitraire dans le contexte de plusieurs applications de plate-forme, entraînant une élévation des privilèges et une évasion du bac à sable sur macOS et iOS ».

Les bogues contournent également les mesures d’atténuation mises en place par Apple pour résoudre les exploits sans clic comme FORCEDENTRY qui ont été exploités par le fournisseur israélien de logiciels espions mercenaires NSO Group pour déployer Pegasus sur les appareils des cibles.

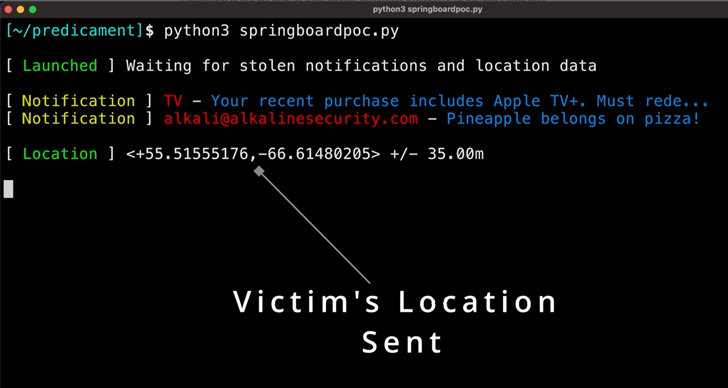

Par conséquent, un acteur malveillant pourrait exploiter ces vulnérabilités pour sortir du bac à sable et exécuter un code malveillant avec des autorisations élevées, accordant potentiellement l’accès au calendrier, au carnet d’adresses, aux messages, aux données de localisation, à l’historique des appels, à l’appareil photo, au microphone et aux photos.

Plus troublant encore, les défauts de sécurité pourraient être exploités pour installer des applications arbitraires ou même effacer l’appareil. Cela dit, l’exploitation des failles nécessite qu’un attaquant y ait déjà pris pied.

« Les vulnérabilités ci-dessus représentent une violation importante du modèle de sécurité de macOS et iOS qui repose sur des applications individuelles ayant un accès précis au sous-ensemble de ressources dont elles ont besoin et interrogeant des services privilégiés plus élevés pour obtenir autre chose », a déclaré Emmitt.

Poster un commentaire