Certains articles de veille peuvent faire l'objet de traduction automatique.

Le malware Amadey est utilisé pour déployer le rançongiciel LockBit 3.0 sur des systèmes compromis, ont averti les chercheurs.

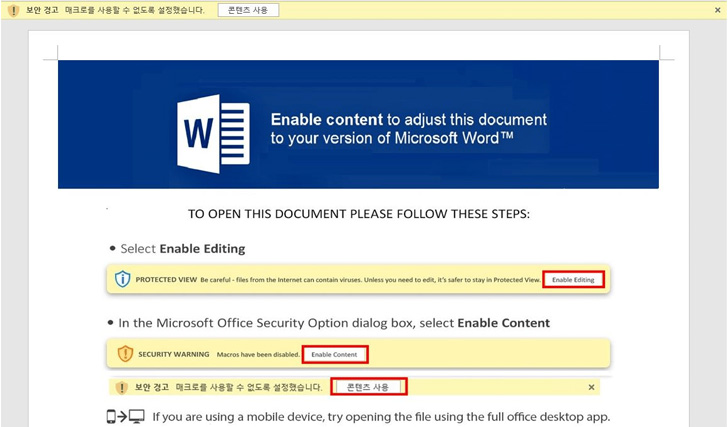

« Amadey bot, le logiciel malveillant utilisé pour installer LockBit, est distribué via deux méthodes : l’une utilisant un fichier de document Word malveillant et l’autre utilisant un exécutable qui prend le déguisement de l’icône de fichier Word », AhnLab Security Emergency Response Center (UNE SECONDE) a dit dans un nouveau rapport publié aujourd’hui.

Amadey, découvert pour la première fois en 2018, est un « projet de vol d’informations de botnet criminel à criminel (C2C) », comme décrit par l’équipe de recherche et de renseignement BlackBerry, et est proposé à l’achat dans le milieu criminel jusqu’à 600 $.

Bien que sa fonction principale soit de récolter des informations sensibles à partir des hôtes infectés, il se double en outre d’un canal pour fournir des artefacts de la prochaine étape. Plus tôt en juillet, il s’est propagé à l’aide de SmokeLoader, un logiciel malveillant avec des fonctionnalités pas si différentes que lui.

Le mois dernier, l’ASEC a également trouvé le malware distribué sous le déguisement de KakaoTalk, un service de messagerie instantanée populaire en Corée du Sud, dans le cadre d’une campagne de phishing.

La dernière analyse de la firme de cybersécurité est basée sur un fichier Microsoft Word (« 심시아.docx« ) qui a été téléchargé sur VirusTotal le 28 octobre 2022. Le document contient une macro VBA malveillante qui, lorsqu’elle est activée par la victime, exécute une commande PowerShell pour télécharger et exécuter Amadey.

Dans une chaîne d’attaque alternative, Amadey est déguisé en un fichier apparemment inoffensif portant une icône Word mais est en fait un exécutable (« Resume.exe ») qui se propage via un message de phishing. L’ASEC a indiqué qu’elle n’était pas en mesure d’identifier l’e-mail utilisé comme leurre.

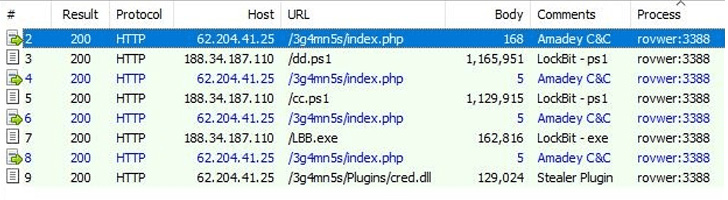

Réussissant à exécuter Amadey, le malware récupère et lance des commandes supplémentaires à partir d’un serveur distant, qui inclut le ransomware LockBit au format PowerShell (.ps1) ou binaire (.exe).

LockBit 3.0aussi connu sous le nom Embout de verrouillage noirlancé en juin 2022, aux côtés d’un nouveau portail web sombre et du tout premier programme de primes aux bogues pour une opération de ransomware, promettant des récompenses allant jusqu’à 1 million de dollars pour avoir trouvé des bogues dans son site Web et ses logiciels.

« Comme le rançongiciel LockBit est distribué par diverses méthodes, la prudence des utilisateurs est recommandée », ont conclu les chercheurs.

Poster un commentaire